Synology Router

RT2600acは、Synologyの高性能なWiFi ルーターです.以前は、BuffaloやIO-DATAのRouterを使っていましたが、ホームネットワークにNASを設置する場合、Internetからの攻撃が多くなることが予想されました。そこで、RouterをNASと同じくメーカーであるSynology製に置き換えることにしました。

RT2600ac

RT2600acには、Synology製のRouter用パッケージが無料で使用することができます。

これまで、ルーターを経由する不正なアクセスに対して、そのセキュリティ・パッケージは,「Intrusion Prevention」という名称でしたが、機能アップが図られて「Threat Prevention」という名称で提供されています.Threat Preventionは、企業向けの侵入防止技術のパッケージです。因みに、IDS(Intrusion Detection System)とは、通信ネットワークにおける専門用語です。悪意のある通信、ホストへの不正侵入、ファイルの改ざんなどの兆候を検出するシステムをIDSと言います。設置形態として、ネットワーク上に設置する「ネットワーク型」と、ホスト上に設置する「ホスト型」の2種類があります。

IDSとは - @IT –

https://www.atmarkit.co.jp/ait/articles/0401/01/news055.htmla

Threat Prevention

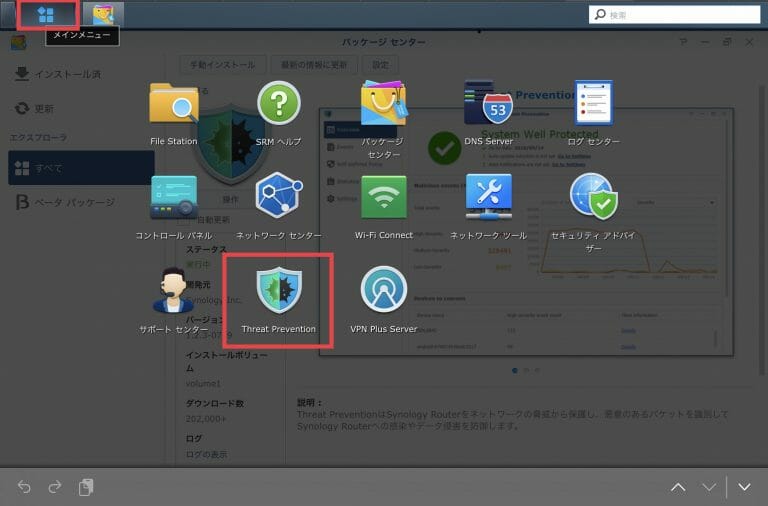

今のRT2600acのパッケージセンターには,「Threat Prevention」というパッケージを見つけることができます.

怪しいパケットの制限など、フィルターの設定ができます.デフォルトで、悪意のある度合いが高いパケットは自動でブロックします。悪意の度合いは、低、中、高とあります。低中については、マニュアルでブロック指定が可能です。

Security Database

セキュリティデータベースというサイトがあります。日々、色々なタイプの悪意ある通信について集積されています。英語ですが向学のためには一度は閲覧しておきたいサイトです。世界の情報は、英語がほとんどです。向学心のある方は少し頑張ってみてみて下さい。

Security Database

https://www.security-database.com

インストール

RT2600acルーターにログインします。

Desktopのパッケージセンターを起動して、サイドメニューから「すべて」を選択すると「Threat Prevention」を見つけることができます。

Threat Preventionパッケージをクリックすると、以下の様な画面が現れます。この画面では、既にインストールしているので、少し表示が異なっているかも知れません。

インストールが完了すれば、メインメニューから「Threat Prevention」を確認できます。

「Threat Prevention」を起動すると、以下の画面が現れます。グラフ線の内、「赤」は重大度が「高」、「橙色」は「中」に設定されています。

運用方法の概要

- 弱いリンクを見つける

- 脆弱なデバイスの特定 : イベントのログから高い重大度が発生したデバイスを確認する

- 確認方法 : セキュリティ・イベントには、過去7日または30日以内の要約を確認できる。そこから、IPアドレスを確認する。

- 対策

- 一時的にインターネットから切り離す

- デバイスのウイルススキャンを実施する

IoT時代のセキュリティ – Synology 日本語サイト –

https://www.synology.com/ja-jp/srm/feature/secure_network_foundation

ネットワーキング体験の革命的な変化 – Synology 日本語サイト –

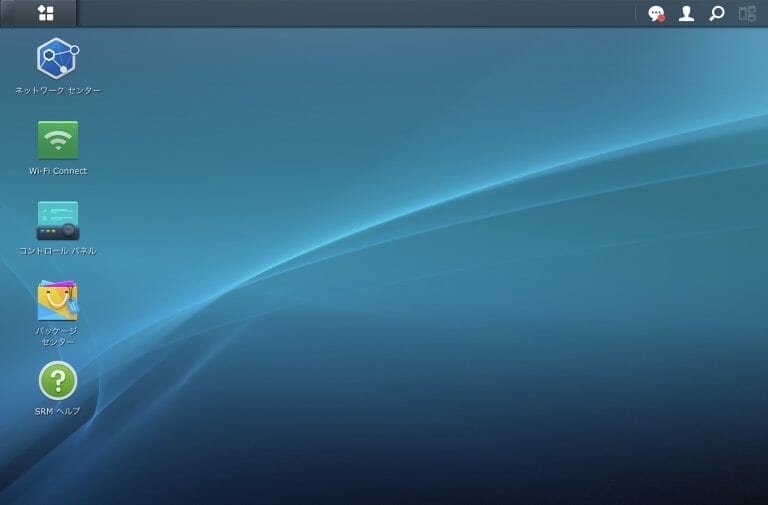

Synology Router Manager (SRM) は、Synology Router の威力を高めてくれるオペレーティング システムです。クラス随一のユーザーインターフェイスにより、ネットワークで何が起きているかを詳しく把握することができ、接続されているデバイスすべてを迫り来る驚異から守るきっかけになります。

https://www.synology.com/ja-jp/srm

イベント

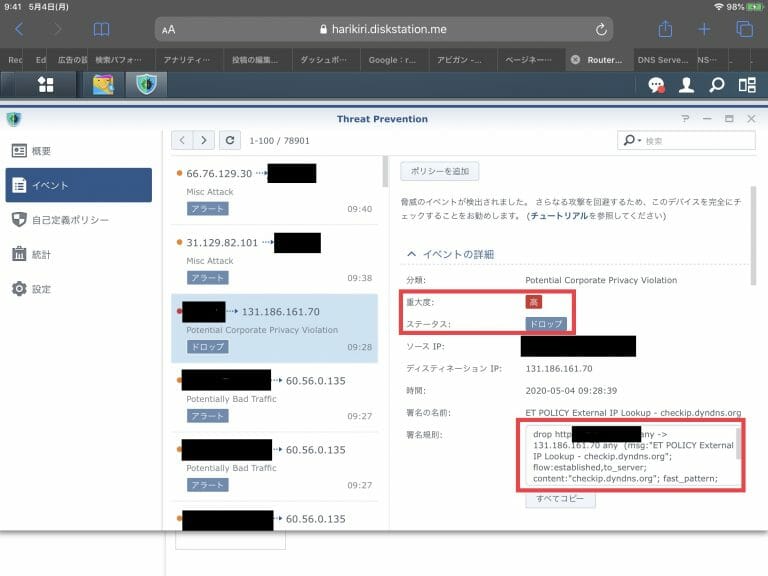

イベントを選択すると、Threat Preventionが感知した通信の内容が示されます。

重大度が「高」のイベントは、デフォルトで「ドロップ」されるものもありますが、Threat Preventionの立ち上げ初期は、イベントの観察を小まめにしてください。もしも、重大度が「高」のイベントで、「ドロップ」されていない通信 (おそらくローカル発信で外部のIPアドレスへのパケット)を見つけたときは、そのIPアドレスを指定した処理「ドロップ」を検討します。多分、「ドロップ」設定でも問題ないパケットが殆どだと思います。

以上の設定を繰り返すことで、怪しいIPアドレスとの通信は、「ドロップ」設定として数が増えていくでしょう。

ある程度の期間、上記の設定処理が進むと、処理するイベントは限りなくゼロに近づきます。後は、Threat Preventionで設定したメールによる「イベントの通知」(設定を参照)を確認しつつ、平時の管理になっていきます。

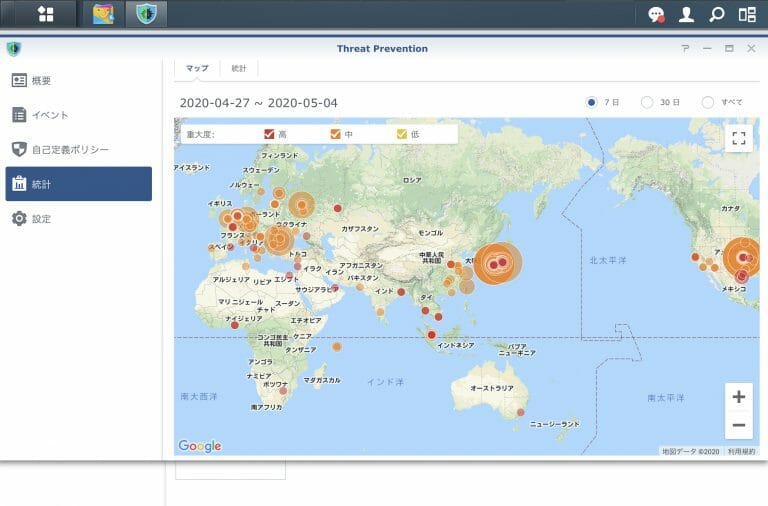

統計

設定

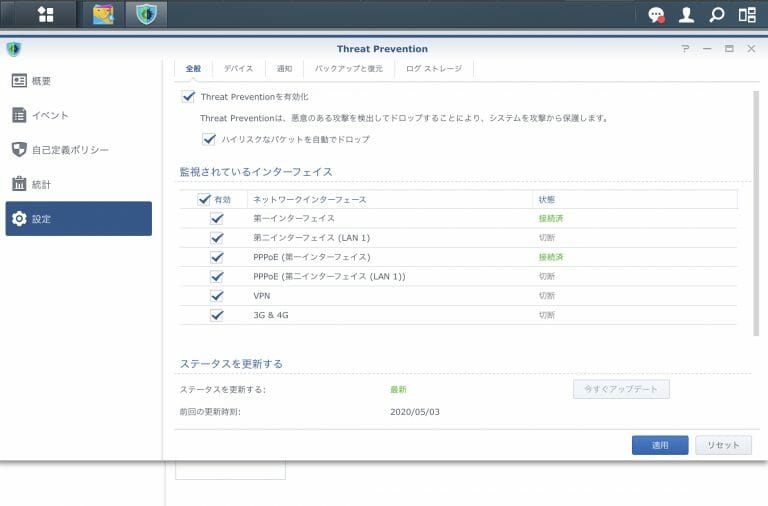

「全般」で「ハイリスクなパケットを自動でドロップ」になっていることを確認しておきます。

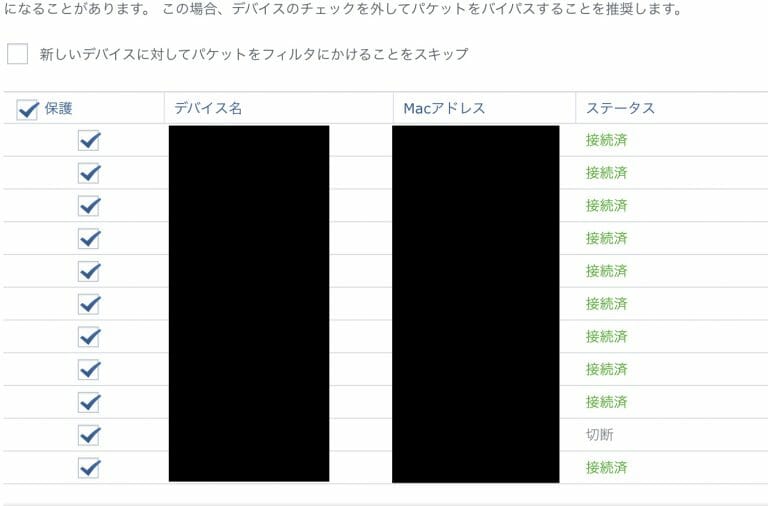

デバイス

「デバイス」でローカルに繋がっているデバイスが列挙されます。すべてにチェックを入れて、セキュリティを高めます。

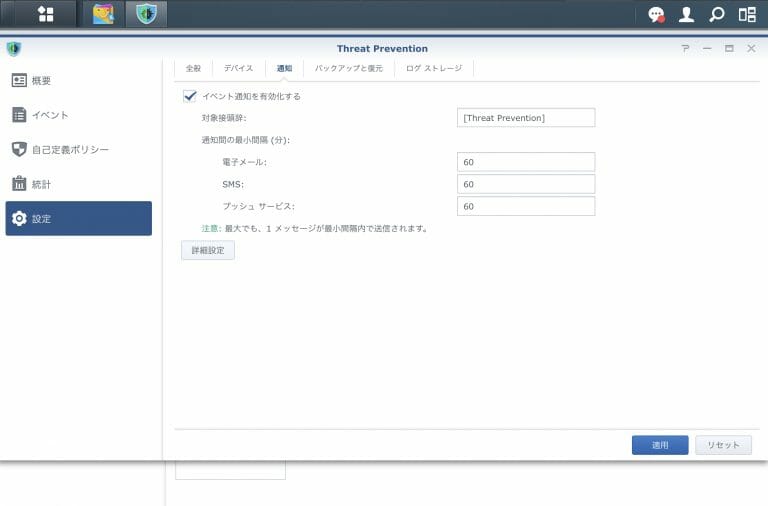

通知

「通知」では、少なくとも「電子メール」を設定します。RT2600acルーターの設定で指定したE-mailアドレスに通知が届くようになります。

ログストレージ

ログストレージは、外部メモリが必要です。最小512MB、最大2GBです。RT2600acのUSB端子にUSBメモリーを挿して、ログを構築してください。

悪意のあるパケット

以上の設定で、Threat Preventionが判定する「重要度の高い悪意のあるパケット」は,自動的にブロックしてくれます.

「ドロップ」したイベントが生じたら、e-mailで知らせてくれます。

これを執筆していた2019/07では、1日当たり20-30程度の悪意のあるパケットが世界からきていました。今回の内容の整備にあたり、「ドロップ」された件数を確認すると、50件程度に増加していました。

Threat Preventionには、世界地図による悪意のあるパケットの発信元などが、統計情報としてログされます.

まとめ

NASに合わせてRouterを同一のメーカーにすることは、良い面も悪い面もあります。先ず、悪い面では「共倒れ」になるリスクです。それよりも良い面を重視しています。良い面は、装置同士の「連携」、「尖ったソリューション」による高性能を得られることです。

以上

編集履歴

2019/07/12 追記 2020/03/01 文言整備 2020/05/04 追記 (図を使ったインストールと設定) 2020/11/12 追記 (運用方法の概要) 2021/03/12 追記 (IDSについて、SECURITY DATABASE)、修正(タイトル)