RT2600ac

NASとRouter

Synology社のRT2600acは、協力なセキュリティ機能を持つ高速ルーターです。パッケージセンターに、無料のセキュリティソフト「Threat Prevention」があります。導入することをお勧めします。

もしも、ローカルネットワークにNASを立ち上げて、インターネットからNASにアクセスしたり、WordPressを立ち上げている場合には、不正がアクセスが増加します。是非、「Threat Prevention」をインスートルして下さい。

- NASを構築している場合

- Blogサイトを構築している場合

当サイトでは、Synology社のDSシリーズNASにWordPressを導入しています。

- Synology DS918+

- ホームサーバー

- Synology DS920+

- WordPress

SynologyのNASでのポートに関わる設定は、同社のルーター製品への連携機能により社の製品であるため自動で設定できます。具体的には、ネットワークのポート番号の設定では、NASのツールから設定すれば、rt2600acのルーターのポート転送に反映されます。

Threat Preventionは、不正なアクセスからローカルネットワークを強力に守ってくれます。

Threat Prevention

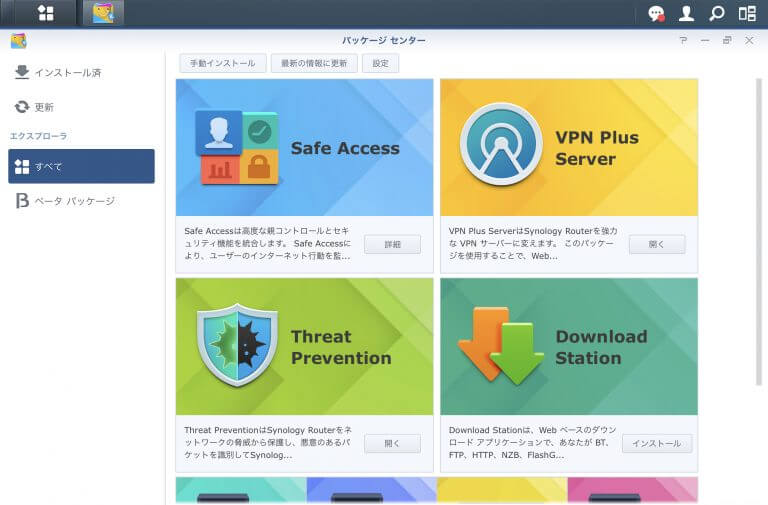

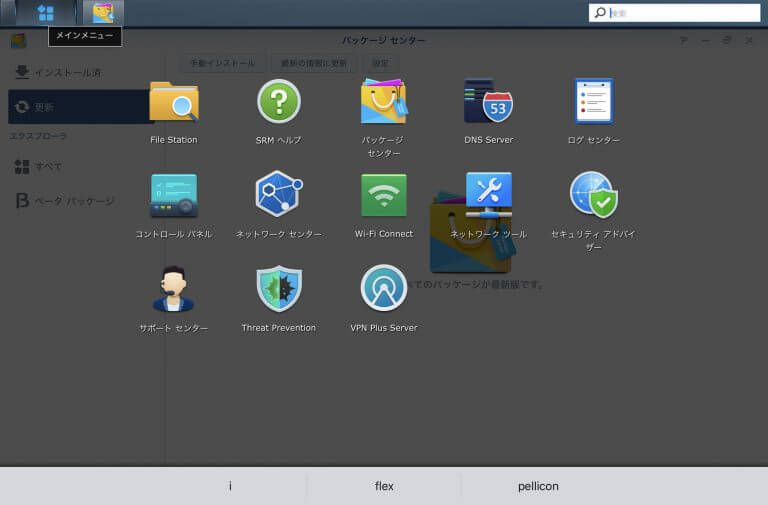

インストール

Synology Router「RT2600ac」にログインして、パッケージセンターからThreat Preventionをインストールします。

Threat Preventionをインストールした初期状態でも、セキュリティとして重大性が「大」ものは、自動判定して「ドロップ」してくれます。

設定により、重大性が「中」、「小」についてもドロップの設定も可能です。

Threat Preventionが、怪しいアクセスを察知してドロップした時には、指定したE-mailアドレスに知らせてくれるように設定することも可能です。

「侵入を試みる」ログ

Threat Preventionを運用していて,以下のようなログが残っていることがよくあります.

ET WEB_SPECIFIC_APPS ECSHOP user.php SQL INJECTION via Referer

ESSHOP?

ECSHOPというのは,e-コマースショップということで,電子商取引のことを意味するようです.要するにWeb Shopのことですね.

どうやら、Web Shopに向けた攻撃のようです。

WordPressのセキュリティ関連をネットで調べてみると、WordPressに実装されているデータベースが、攻撃の標的になりやすいとの事でした。

あと、Web Shopでメンバーシップを構築するために、パスワードで管理されたページを作れるプラグイン「Ultimate Member」があるのですが、数年前に不正攻撃の標的として結構な数があったと、ある記事にありました。

WordPressの稼働数は全世界的であり、最も多いサイトのサーバーです。当然、絶対数が多ければ標的になる数が多くなるのは仕方がないことだと思います。

話はもどって。

Referer? / Injection?

侵入しようとしてるハッカーは,Refererというヘッダーに記載された内容で注入(Injection)することで,ターゲットのサイトの脆弱性(OSのコマンドをPHP経由で実施できるかどうか)を検査しているようです.

ログによれば、このパケットを「Threat Prevention」が感知した訳です.

用語の解説は,以下サイトにあったので参考にさせて頂きました.

ペネトレ検証-ECサイトに侵入 – Shooting!!!より

侵入される原理がよくわからないので,直接的な対策はよくわからないのですが,完全にお任せしてよいです。だだし、重大性が「中」のものは、「ドロップ」設定にした方がよいと、少なくとも「Threat Prevention」はログにアラートを残しているので、定期的にログを確認して、そのIPアドレスを「ドロップ」に設定にしておきます。

実は、重要性「中」及び「小」についても、運用後、2年ほどになりますが、「ドロップ」設定には余りしたことがありません。

というのも、「中」のログでも、結構な数になかるらです。重要度「大」のドロップで必要十分かも知れません。

まとめ

まあ、何が起こるがわからないので、定期的なログの確認は行いましょう。

以上

編集履歴 2020/03/05 追記 WordPressのデータベースが標的になりやすいこと、数年前にUltimate Memberプラグインが標的になったこと。 2020/04/17 追記 定期的なログの確認について 2023/07/11 文言整備