はじめに

Synology NASおよびRouter製品のセキュリティの話です。今回は、Router製品の上位機種であるRT2600acのパッケージ「Threat Prevention」の分析結果をネットワーク管理者としてファイヤーウォールとの連携について解説します。

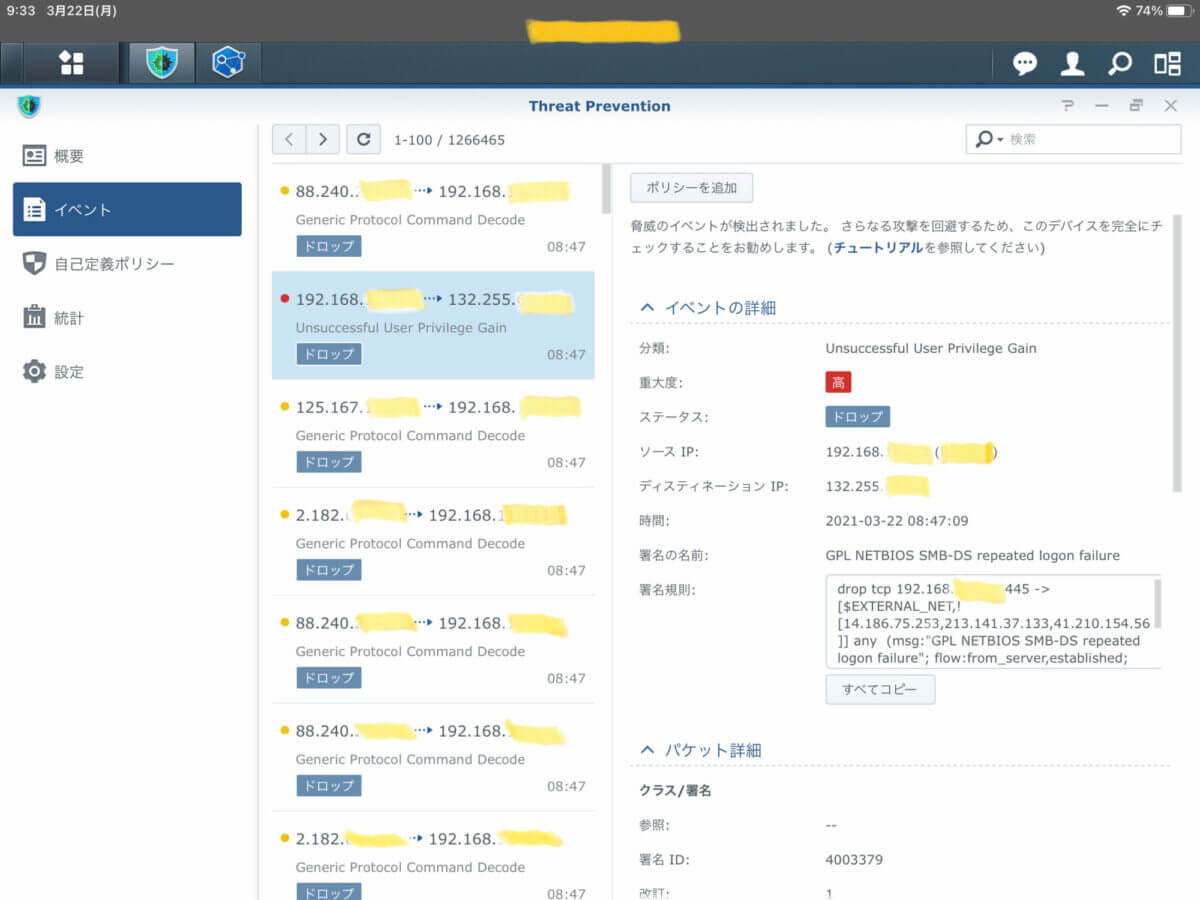

Threat Preventionは、日々、怪しいパケットの重大度に応じて、バケットを「ブロック」、「アラート」及び「何もしない」の3つの基本的な処理を実行してくれます。

怪しい動作をするパケットのデータベースは、外部のデータベースであり有志によって日々アップデートされています。Threat Preventionでは、重大度の高いパケットは、デフォルトでドロップ(ブロック)されます。

たまには、Routerの管理者は自らで、Threat Preventionのログを確認して、怪しいパケットのIPアドレスを確認し、頻繁にアクセスするIPアドレスに対して、ファイヤウォールによる拒否設定をしておくことが、ネットワークセキュリティをより安全に維持できると考えます。以下は、そのルーチンワークとしての設定して方法を簡単に解説しました。

ルーチンワークの概要

- Threat Preventionのログの日々の確認

- 怪しいIPアドレスを認識したら、

- ファイヤーウォールの設定で、そのIPアドレスを拒否設定

ルーチンワークの詳細

- 週に一度は、Threat Preventionのログを見る

- Threat Preventionからのドロップ通知メールを活用しても良い

- 例えば、通知メールがきたら、そのタイミングを活かしてThreat Preventionのログを確認する

- Threat Preventionのログを確認して、アクセスしてくる(ソース)、または、自サイトのデバイスからの、アクセス先(ディスティネーション)として、頻度の多いIPアドレスを確認する

- Threat Preventionのログにおいて、自動でドロップされているものは、セキュリティに重大な影響を与えるものと認識されているので、そのIPアドレスを手元に控える(コピー)

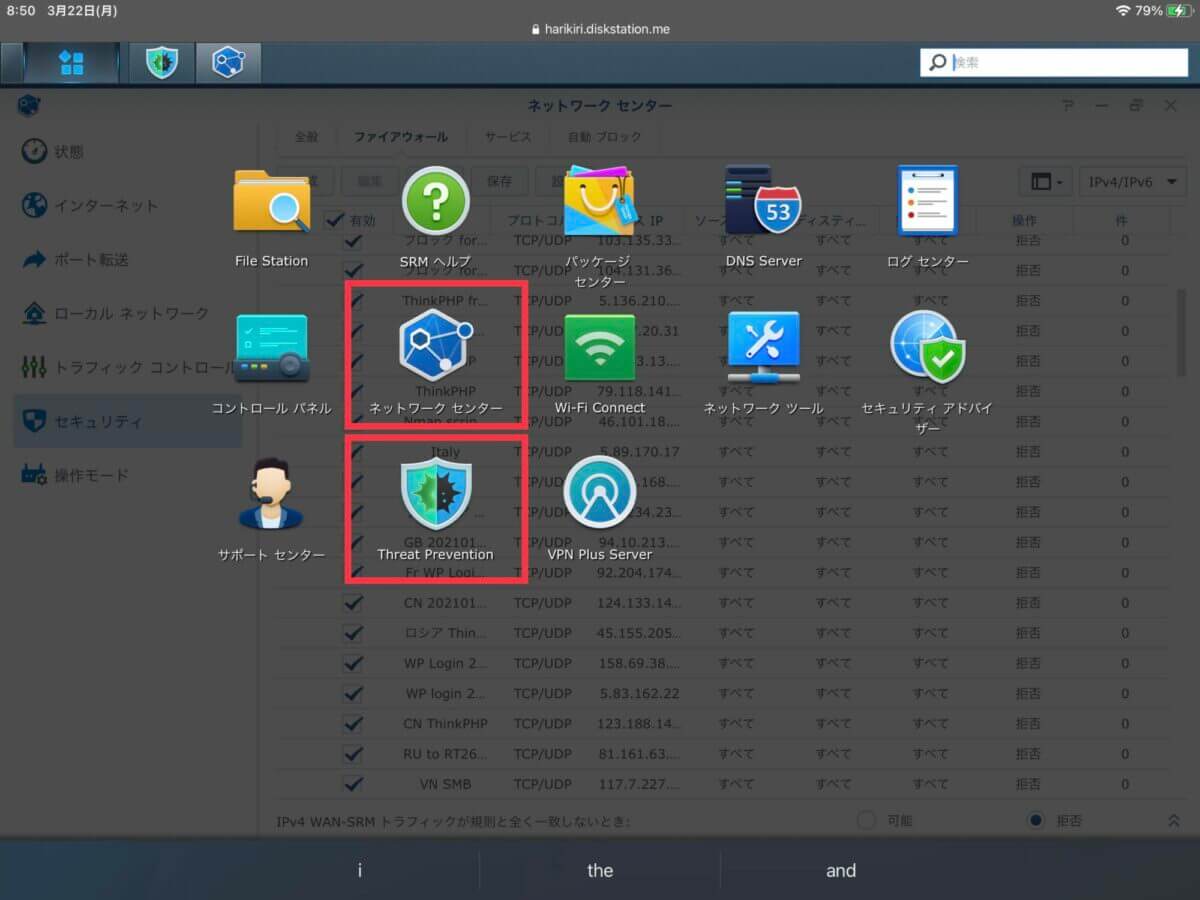

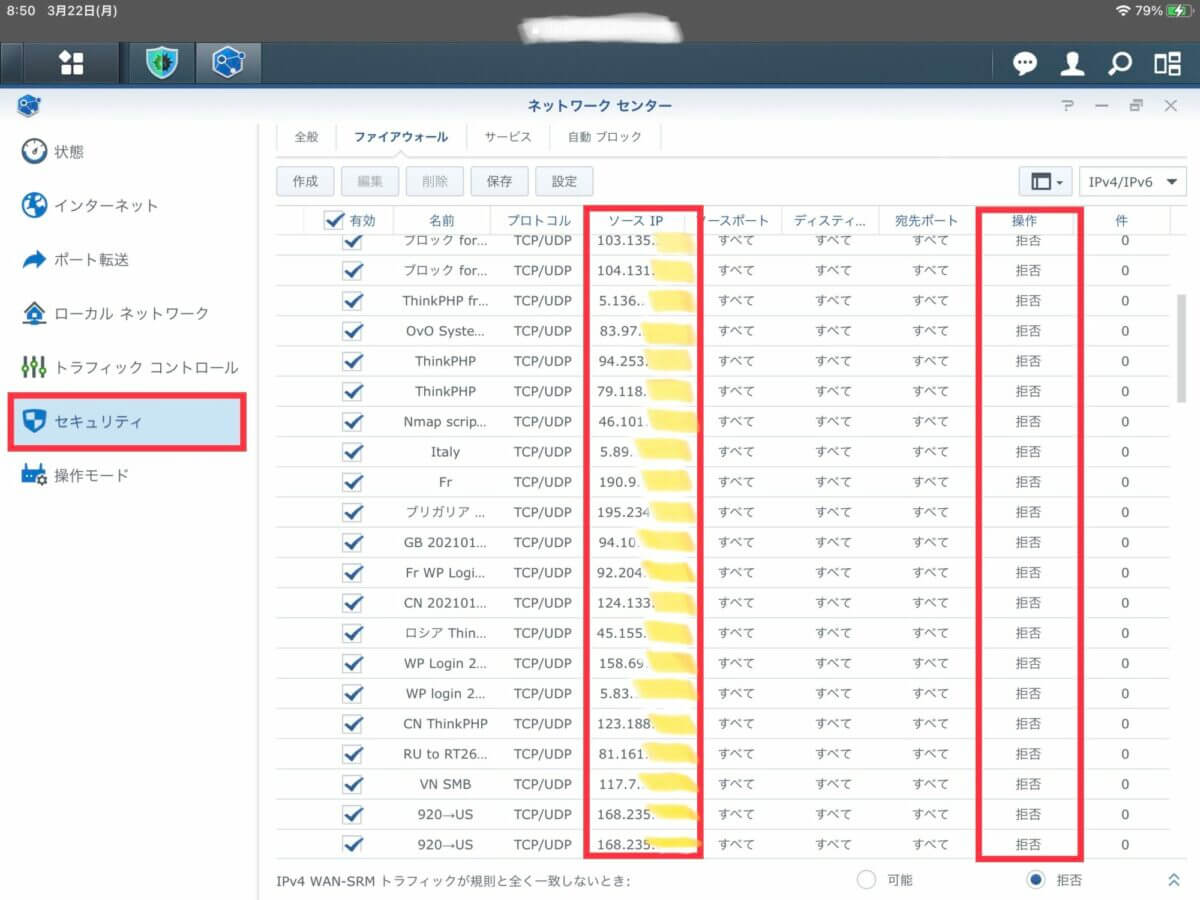

- ネットワークセンターのセキュリティからファイヤウォールタグを開き、そのIPアドレスの「拒否」設定を行う

Threat Preventionでは、アラート処理に留まっており、ドロップしていないことがログよりわかりました。何かの対応策が必要です。

Threat Preventionの操作

ネットワークセンターの操作

ネットワークセンターのセキュリティからファイヤーウォールを開いて、目的のIPアドレスを「拒否」設定する。「作成」タグを開いたら、設定画面が現れる。以下の設定リストを参照して、「名前」、目的のIPアドレスは「ソースIP」、「操作」は「拒否」に設定、その他はデフォルト(すべて)で問題ないと思います。

Alert

ET POLICY Outgoing Basic Auth Base64 HTTP Password detected unencrypted

- ID/PWをHTTP経由で送信する場合に、MD5アルゴリズムでBASE64(バイナリ基数64)に変換(エンコード)される。これは決して暗号化を意味していない

- DDNSのサービスを提供している「myDNS.jp」関係で、このファルター検出に引っかかることがある(要調査)。

RT2600acにいて

Synology RT2600ac (WiFiルーター)については、以下の記事もご参照ください。

まとめ

Synology Router RT2600acのパッケージツールとして、「Threat Prevention」と「ファイヤーウォール」の連携による運用(ルーチンワーク)の事例を解説しました。

Threat Preventionは、Synology Routerのパッケージなので、その他のメーカーのルーターで、同様の機能があれば、今回と同じ概念で運用が可能だと思います。因みに、Threat Preventionは、シンプルなIDSのひとつですが、一般的な家庭用ルーターには装備されていません。

編集履歴

2021/03/22, Mr. はりきり 2021/05/08, 文言整備 2021/08/01, 文言整備