Threat Preventionとは

Synologyのパッケージ「Threat Prevention」は、IT業界における一般的な名称は、「侵入検知システム (IPS: Intrusion Prevention System)」です。

攻撃を受けた

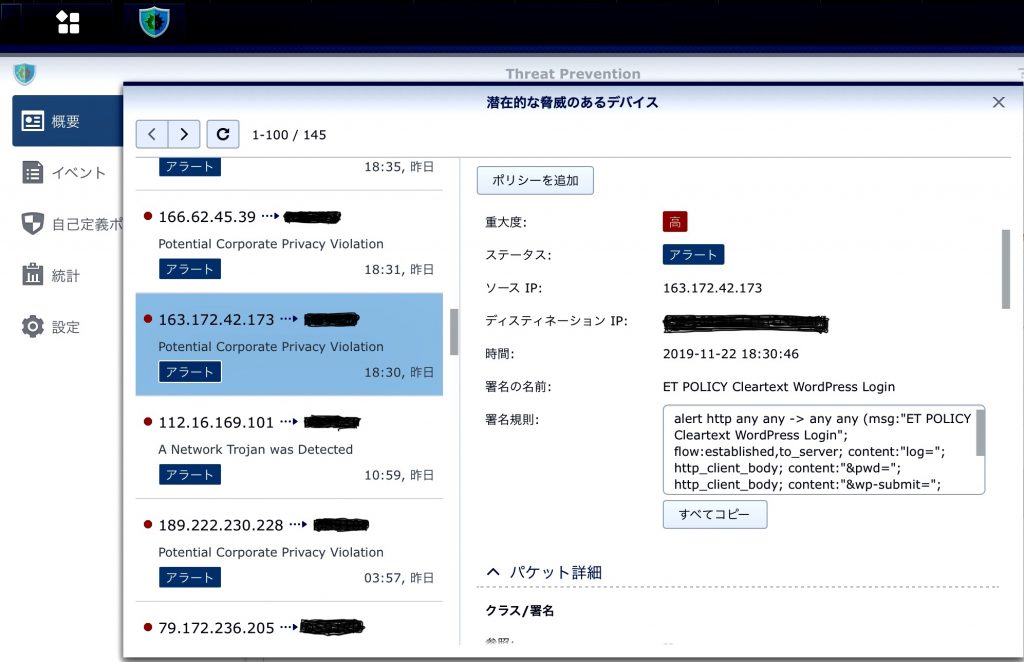

Threat Preventionのログを眺めていると、少し怖いログが残っていました。調べてみると、Brute-Force-Attackと呼ばれる不正にアカウントを取得する総当たり攻撃であることがわかりました。

Threat Preventionでは、アラート処理に留まっており、ドロップしていないことがログよりわかりました。何かの対応策が必要です。

参考

https://japan.norton.com/brute-force-attack-9215

ブルートフォースアタックとは?実験から分かる危険性と有効な4つの対策

攻撃内容

その内容は、18:30から始まり、44分間で35回のWordPress Longin が試みられていて、どれも異なるIPアドレスからでした。

最初は1分間隔で、後半は2分間隔の攻撃で、ログには、”ET POLICY Cleartext WordPress Login”とあり、以下の図の様に実行されていました。

WordPressには、時間と回数によるセキュリティは掛けていました、IPアドレスが異なると機能しなはずです。

35回程度でPWを破られることは無いと思われますが、2段階認証(2ステップ認証)も導入しておかないと危険であると判断しました。

2019/11/24 はりきり(Mr)

CAPTCHの導入を考える

このような攻撃に対処するreCAPTCHAプラグインをWordPressにインストールすることにしました(2019/11/24)。

追記 (2019/11/24)

Brute-force attack (参考1)と呼ばれるアカウント取得のハッキングのようです。多くのHTTP Brute Force Attack Toolは、ネット上に存在するポートが空いているプロキシサーバーのリストをもとに、そこを中継して攻撃をしてくるため、IP Addressが異なることが多いようです。

このため、このプロキシサーバーのリストにあるIP Addressを全てブロックできればよいようですが、個人そこまでできません。

デバイスCookie

既知および未知のブラウザまたはデバイスからの認証試行を個別にロックアウトすることも検討できます。 デバイスCookieを使用したオンライン推測攻撃のスローダウンの記事(参考2)では、特定のブラウザーが既にログインに使用されているかどうかに関する情報に基づいて、ロックアウトメカニズムのプロトコルを提案しています。 このプロトコルは、単純なアカウントのロックアウトよりもDoS攻撃の影響を受けにくく、効果的で実装が容易です。

CAPTCHAの使用

よくある写真で自転車だけ選びなさいとか言うやつです。パズルもありますね。

最終的に、GoogleのreCAPTCHAを利用するWordPressのPlugin “Login No Captcha reCAPTCHA”をインストールしました。インストール方法は、TechMemoさんをご参照ください。

Amazonに行く

参考1

Blocking Brute Force Attacks

https://www.owasp.org/index.php/Blocking_Brute_Force_Attacks

参考2

参考

https://owasp.org/www-community/Slow_Down_Online_Guessing_Attacks_with_Device_Cookies

デバイスCookieを使用したオンライン推測攻撃の速度を落とす

参考3

ブルートフォース攻撃のブロック

https://translate.google.co.jp/translate?hl=ja&sl=en&u=https://www.owasp.org/index.php/Blocking_Brute_Force_Attacks&prev=search

編集履歴

2020/03/20 文言整備、用語整備、参考サイトの整備