ID2758

はじめに

Synology NASにおけるデータ・セキュリティの考え方と対策について解説します。

暗号化の意義

データ流出のケースは大きく2つ

NASに保存しているデータの流出には,大きく2つが考えられます.1つは(1)ネットワークを介して流出する場合.もう1つは,(2)物理的な流出,すなわちNASまたはHDDが他人の手に渡ってしまう場合です.

(1)ネットワークを介したデータ流出には,不正ログインによるデータへのアクセス全般を範囲にしています.不正にログインができたことでデータへのアクセスが可能となり,データをダウンロードで持ち出せたり,または,データに鍵を掛けて身代金を要求されるなどのリスクが生じます.これらすべてについてネットワークからのデータ流出に分類しました.このリスクは一般的によく思い当たるリスクの一つです.

(2)物理的な流出は,盗難などは比較的思いつきやすいリスクですが,管理者本人が管理できなくなった場合のリスクに関することです.個人の場合,家族が管理あるいはNASやHDDを引き受けることになる場合があると思います.

1. ネットワークを介したデータ流出

ネットワークからの流出には,パスワード管理などのアクセス制限により防衛するのが基本となります.今回,フォルダの暗号化の目的は,以下に述べた他人の手に渡ることを防止することです.

- ローカル・ネットワーク経由からの流出

- 不正にアクセス権を取得されることで、ローカルネットワークに侵入されて、そのアクセス権でアクセス可能なファイルが流出する場合です

- 今回の暗号化した共有フォルダでは、ローカル・ネットワークにログインしてアクセス権があったとしても、暗号化した共有フォルダには、パスワードとは異なる暗号化キーを設定することができるので、その暗号化キーを知っていない限り、その共有フォルダ内のファイルを見ることができなくなります

- 具体的な対策方法は、共有フォルダの暗号化です.

- ランサムウェアによるデータ破損やロック

- クラッカーによるファイルの改竄 (かいざん)や破壊により、元のファイルがなくなる場合です

- メールの受信人の警戒意識を低下させるような、タイトルや内容に仕立てた架空のメールにより、リンクをクリックさせて悪意のあるウイルスを感染させます。管理者権限の取得もされてしまうと、どんなフォルダやファイルにも暗号を掛けロックして、それを人質に身代金 (ランサム)を要求してきます。侵入/暗号化を実行したハッカーからすれば、その情報の価値を把握できていることは稀でしょう。でも、その価値は、情報の持ち主が知っているのです

- 侵入者が行うフォルダやファイルのロックは、自前のツールや侵入先のシステムにインストールされているZIPなどの鍵付き圧縮コマンドなどが利用されると思われます。フォルダに対してはよく分かりませんが、WindowsではBitLockerというドライブ暗号化機能があります。Windowsでは、侵入してしてしまえば簡単にロックが可能なのかも知れません

- 個人に対してこの攻撃をすることは、ほとんどの場合、効率的でないので、少ないとは考えられますが、個人だからといって、自分にとっては変え難い情報であることに間違いはありません

- 身代金目当てであるため、企業に対して行われることが多く、最近では医療機関のカルテシステムのランサムが行われたり日本においても大きな問題になってきました (2022/11/15現在)。重要情報であればあるほど、そのランサムは高額になるのでしょう

- 具体的な対策方法は、(1)定期的なバックアップ、(2)もしもハックされた場合はバックアップからの復元、です。改竄や破壊またはロックされたフォルダやファイルは見捨てます。その代わりにバックアップから復元することで、影響を最低限にする対策です。アップデートの多いデータの場合は、きめ細かなバックアップ体制が必要となります。このように、身代金は支払わないというのが、世界の趨勢になっています。

2. 物理的な流出

例えば,空き巣に入られてNASが持ち去られる.また、想定しづらいケースとして、自分が死亡した後のことです.管理者である自分が死亡した場合,そのほとんどのデータは,家族写真など家族と共有物していた重要なデータもあるかも知れませんが、ほとんどは、家族には必要の無いものばかりでしょう.

家族に必要のない負担や迷惑が掛からないように,なんの後処理の必要が無いようにできれば,それに越したことはありません.単に廃棄物として廃棄できるのが望ましと考えます.

- 対策:

- 暗号化

持ち去られたとしても暗号化されていることで、データは秘匿のまま守られます.かける鍵は複雑にすることを心掛ける(この場合,自分が納得することが重要) - 操作概要

共有ドライブの設定から,フォルダーに対して暗号により鍵を掛けます. - 運用

アクセスする時だけ,暗号を解き(マウント),使用が終わったら鍵を閉める(アンマウント)する,のが好ましいです.マニュアルで実行するのは煩雑なので,このアンマウントの作業は自動化を取り入れます.具体的には,定期的にNASを再起動するスケジュールを組んでおくことです.シャットダウンするとマウントは解除されることを利用するのが味噌です.

- 暗号化

暗号化方式の解説

Synology NAS (DS918+,DS920+, DS1621xs+,etc)のDSMでは,暗号化方式としてAESが採用されています.Advanced Encryption Standard (AES)は,2001年に米国政府で採用され始めた256ビットの暗号化方式です.暗号化とその解除には同じ暗号化キーを使う対称性のあるアルゴリズムであるということです.以下には、暗号化について知っておくべきことについて列挙しました。

- DSMの暗号化方式は、AESです

- 暗号化には、ソフトウエアでも実施可能ですが実用的ではありません。そこで、ハードウェアによる暗号化をサポートしているミッドレンジ以上のNASにしか使用できないことが多いようです(DS918+, DS920+, DS1621xs+, etc.)

- 暗号化には、暗号化時のシステム情報を含む丸ごと実行する場合や、それらの情報を含まないで暗号化を実行する方法があるようです。システム情報を含む場合、HDDだけを取得して別の機器に乗せても,異なるNASなどではシステム情報が異なっているためデータの複合化はできません.すなわち内容にアクセスすることはできません

暗号化した共有フォルダのキー管理 - Synology site – より

https://www.synology.com/ja-jp/knowledgebase/DSM/help/DSM/AdminCenter/file_share_key_manager

Synology NAS で共有フォルダを暗号化および暗号化解除する方法 - Synology site – より

暗号化キーは、エクスポートして別途保管しておくことが望ましい

https://www.synology.com/ja-jp/knowledgebase/DSM/tutorial/File_Sharing/How_to_encrypt_and_decrypt_shared_folders_on_my_Synology_NAS

暗号化に関する用語

暗号キー

最初に暗号化共有フォルダを作成する際に設定するキー (Encryption Key)のこと。キーストアに保管される。

キーの暗号化方法は,①パスフレーズと②マシンキーの2つがあるが、バスフレーズは、一般名としてのパスフレーズであり、キーマネージャのログインの際に入力するパスフレーズとは異なる。

① マシンキー : Machine Key, HDDが接続されたSynology NASでのみ暗号を解除できる.すなわち,HDDを取り外し,他のマシンに載せ替えての暗号化の解除はできない.

② パスフレーズ : マシンキーを使わないキー解除法

キーマネージャ

キーマネージャ (key manager)は、共有フォルダの暗号化に使用したキーの管理を行うDiskStation Manager (DSM)のプムグラム(デーモン)である。キーは、キーストアに保管されている。

- 共有フォルダ > 操作 > キーマネージャ↩️

- パスフレーズ入力(実質的にキーマネージャへのログイン)↩️

- 追加 > 暗号化共有フォルダ > 「暗号キー」入力 > 画面にリストアップで、複数の暗号化共有フォルダを一元的に管理できる

- 「構成 > キーマイグレーション >今すぐ移行する」でキーストアを「システムパーティション」から外部デバイスの「USBメモリ」に設定する (この設定は、機能していない。以下の「注意」を参照。バグの可能性がある)

キーマネージャのパスフレーズ

Pass Phrase, キーマネージャへのパスワード。暗号化キーとは異なるので注意。パスフレーズを知るものがキーストアの変更ができる.

- パスフレーズは、再設定可能

- キーマネージャを起動する度に入力が求められる

キーストア

キーストア (key store)は、キーが,保管されている場所。

- キーマネージャにキーの管理を任せると、デフォルトの「システムパーティーション」に加えて、「外部デバイス」が使用可能になる.

- 外部デバイスをキーストアにすると、その外部デバイスと共に、パスフレーズの照合が必要になるので、その外部デバイスを持っていて、且つ、現地において、NASに外部デバイスを挿さなければ、暗号の解除できない.ネットからの解除ができないと言うことである。即ち、これは最もセキュリティレベルが高い。

- ネットからの暗号化共有フォルダを使いたい場合、パカチョンで一般的な使用方法は、キーマネージャの使用設定をしないで、パスフレーズのみでキー解除とするか、キーファイル (key file)をダウンロードしておいて、USBメモリなどで持ち歩く必要がある。

- パスフレーズのみでキー解除

- パスフレーズとキーファイルでキー解除

- キーファイルは、「キーのエキスポート」により行う.アンマウント時には、キーファイルの入力を促するチェックもあるので、キーファイルがある場合は、ファイルを指定してキー解除しマウントする。

* 現在、外部デバイスをキーストアに設定しても、「共有フォルダ > 暗号化 > マウント > 暗号キーの入力」でキー解除が可能です。これでは、意味がないので、他に設定が必要か検証中です (2020/04/18)。

暗号化共有フォルダの作成とマウント/アンマウントの方法

管理者権限で新しく暗号化共有フォルダを作成するか,既存の共有フォルダの暗号化設定により作成できる

- 新規に暗号化共有フォルダを作る

- 既存の共有フォルダを暗号化する : 既存のファイルを暗号化処理しなければならないため、容量依存で処理時間が必要。

新規の暗号化共有フォルダを作る

DSMにログインする

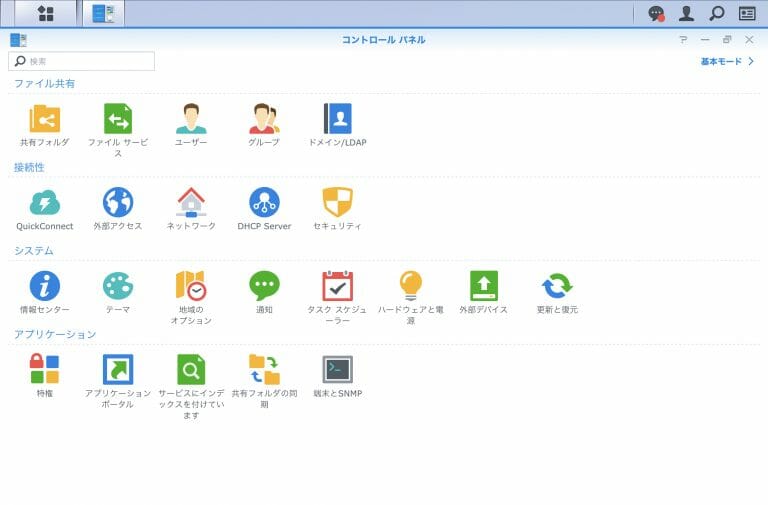

コントロールパネルを開く

共有フォルダ > 作成 > 共有フォルダの作成

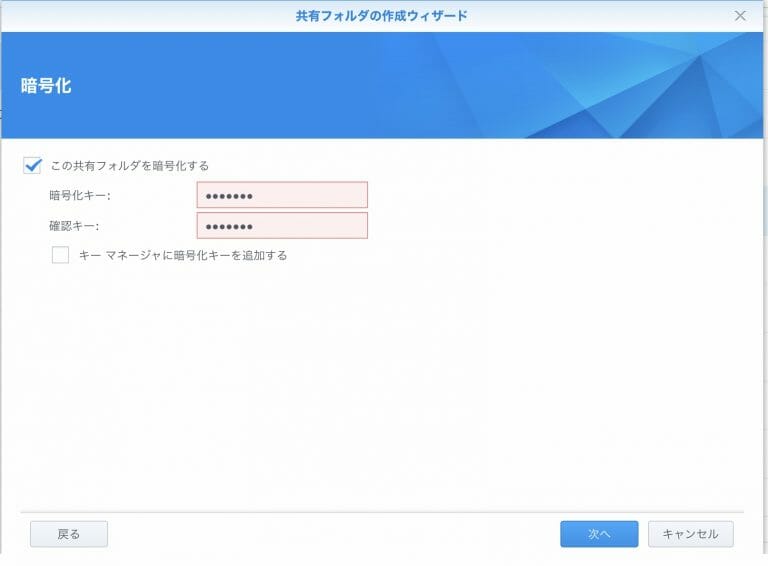

- パスフレーズを入力

- 「キーマネージャに暗号化キーを追加する」は、キーストアを外部デバイスを使用する場合に選択する。この項目が表示されない場合は、後から設定する。

- 大事なデータは、チェックサムをチェック

- フォルダの最大サイズを指定できる

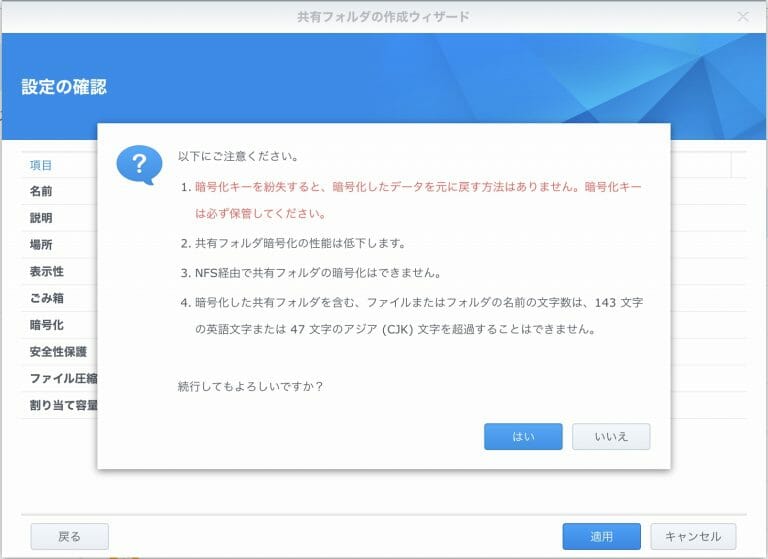

- 確認画面

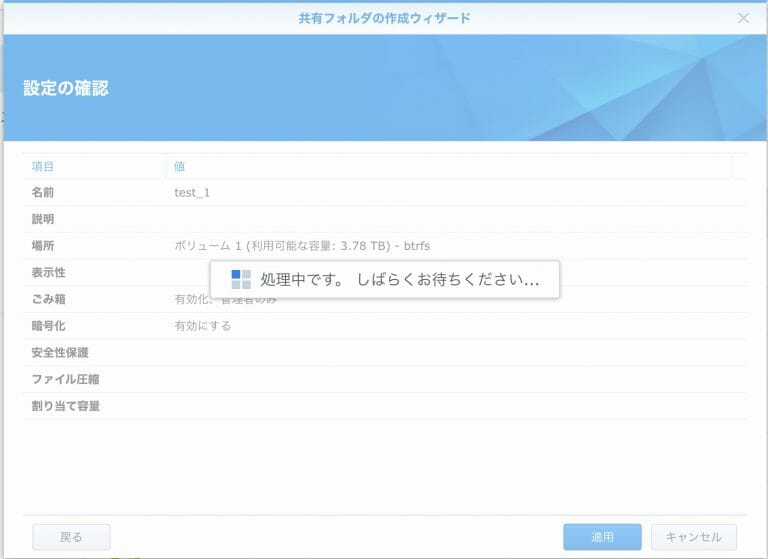

- 再度の確認画面

- 再度の確認画面

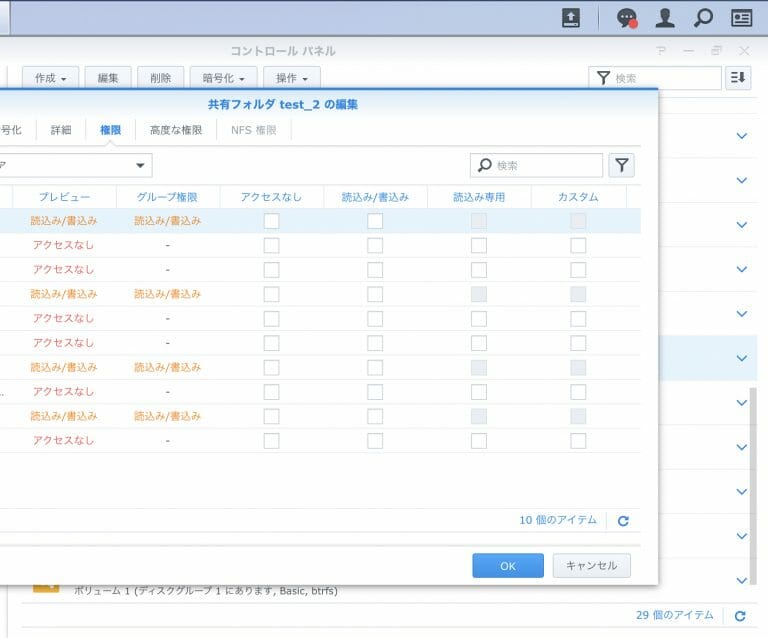

アクセス権の設定を終えれば、暗号化した共用フォルダの作成が完了する。

キーストアの初期化

暗号化のパスフレーズ (pass phrase) 即ちパスワードをSynology NAS内かUSBメモリに設定する操作。

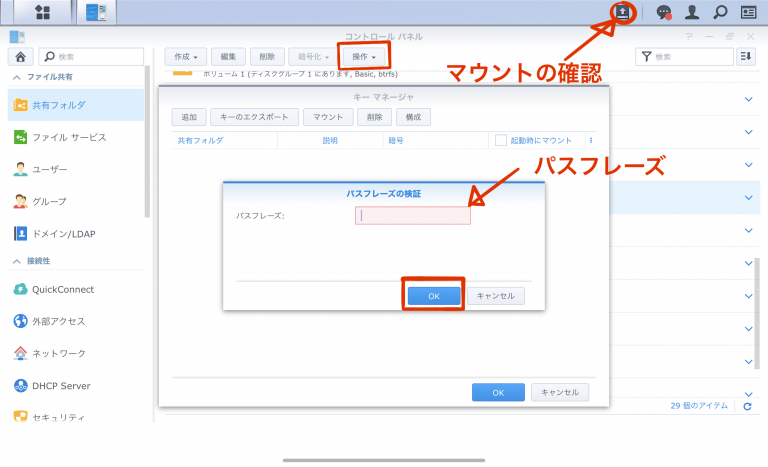

- 「コントロール パネル > 共有フォルダ > 操作*1 > キー マネージャ↩️」

- 「キーストアの初期化」ダイヤログが表示される

- [キーストア場所] からキーストアとして、「外部デバイス」または「システム パーティション」を選択します。

- このキーストアの [パスフレーズ] フィールドは、今後、キーマネージャを起動する都度、必要となるパスワードのことです。

*1 日本語のマニュアルには、”作成“とあるのは誤記です。

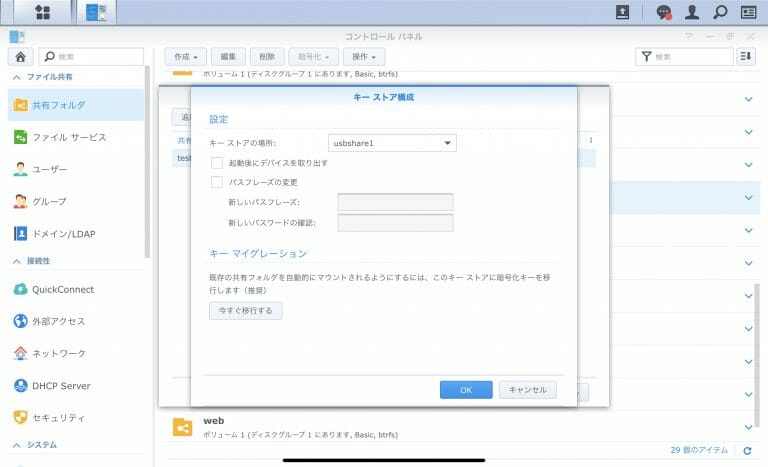

キーストアの初期化の図解

「キーストアの場所」をセレクトすると、USBメモリが接続されていれば、下図のようにシステムパーティション以外の選択肢が現れる。

- パスフレーズの保管先を選択して、パスフレーズをセットする

- キーストアには、デフォルトの「システムパーティション」、フォーマットされたUSBメモリが挿されていれば、外部デバイスも表示される

外部デバイスに暗号キーを保管した場合、暗号解除するには、この外部デバイスと記憶している暗号キーの両方が必要となる (注意、この機能は使えるが、暗号キーのみで解除もできてしまう)

- この外部デバイスをなくすと、暗号解除が出来なくなる

- パスフレーズを忘れると、暗号解除が出来なくなる

暗号化共有フォルダのマウント

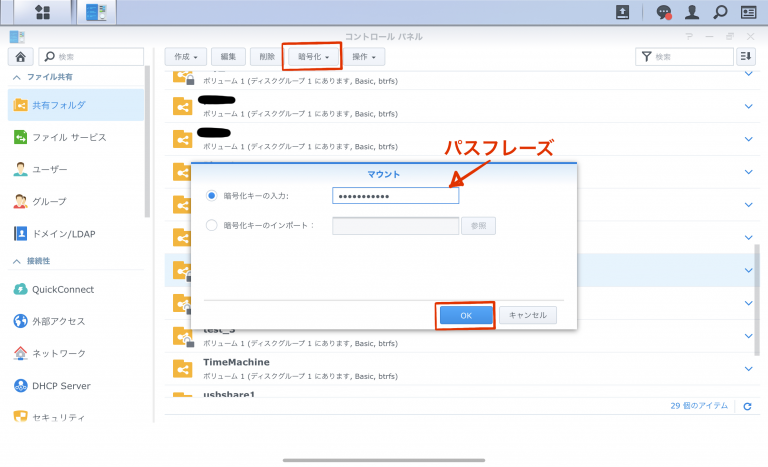

パスフレーズでマンウト

キーマネージャを使用しない場合のマウント方法

- 暗号化 > マウント

- パスフレーズ

- ↩️

外部デバイスでマンウト

キーストアとして外部デバイスを使った場合のマウント方法

- キーがストアされているUSBメモリをNASに挿し、自動的にマウントしたことを確認

- コントロールパネル > 共有フォルダ > 操作 > キーマネージャ > ↩️

- 以下の図のように、「パスフレーズ検証」ダイヤログが表示される

- パスフレーズを入力↩️

- 該当する共有フォルダがマウントされる。

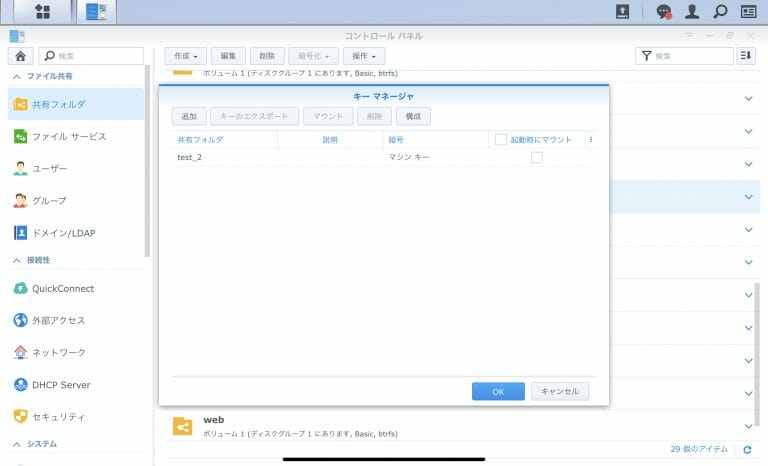

- 以下の図が現れる

- test_2フォルダがマウントされる

- 「起動時に自動でマウント」の設定が可能

「構成」から「パスフレーズの変更」が可能

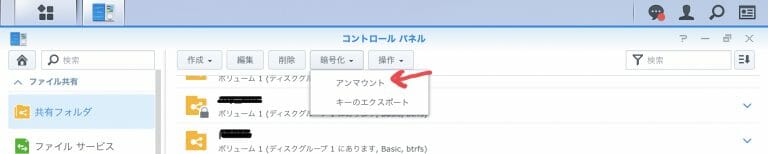

暗号化共有フォルダのアンマウント

共有フォルダを開く(下図、左上)

- 「暗号化」をクリク

- アンマウントをクリック → 鍵がかかる

既存のフォルダを暗号化

すでにあるフォルダを暗号化するには,共有フォルダ アプリから,

- フォルダをクリックして選択状態にする

- 「編集」タグをクリックして,編集ダイオログを表示させる

- 「この共有フォルダを暗号化する」のチェックボックスにチェックを入れる

- 暗号化キー(一般的にはパスワード),確認キーを設定する

- 「保存」する

実際の運用の詳細

秘匿性を最大限にするには,ネットワークには繋がない運用が最も効果があるわけですが,この御時世そうもいきません.そこで,必要な時にマウントする運用とすることを提案します.

- 今回、暗号化共有フォルダを導入する目的は、データの秘匿性を高めることである

- もしも、管理者権限が不正アクセスで破られたとしても、更に暗号化共有フォルダの暗号キーが解読される確率は、非常に低くセキュリティレベルは申し分ないと考えられる

- 外部デバイスによる運用が追加であれば、更に、セキュリティ・レベルは高くなる

- しかし、DSMの現バージョン(DSM 6.2.2-24922 Update 5, 2020/4時点)では、キーストアを外部デバイスにしても、暗号キーのみでマウントできてしまう。実質的に、セキュリティレベルはレベル1(ネットからマウント可能)である

- 今回、外部デバイスによるマウント運用によるセキュリティレベル2(ネットからマウントできず、物理キーであるUSBメモリーにある暗号キーのみでしかアクセスできない状態)は見送り、レベル1で運用する。以上の解釈は少し間違えているように思えるが、今後よく考えて解釈を訂正するかも知れない

- 次期バージョンアップでの改善を期待するが、そもそも、僕が考えているレベル2のセキュリティは、DSMの仕様上に存在しないのかもしれない。一つの策としては、パスフレーズを最大化すれば、限りなく僕の考えるセキュリティ・レヒベル2に近づく。

まとめ

1. マニュアルによるマウント

DSMにログイン > コントロールパネル > 共有フォルダ > (暗号化したい共有化フォルダを選択) > 暗号化 > マウント > 暗号キー入力、によりマウントできる。

2. インポートファイルによるマニュアル・マウント

キーファイルのインポートによるマウント : キーファイルを手許にダウンロード(エクスポート)しておき、暗号化した共有フォルダをマウントしたい時に、そのキーファイルを読み込ませることでマウントする。

- キーマネージャにチェックを入れずに作った暗号化共有フォルダでは、エクスポートしたキーファイルを使って、マウントできる。

- しかし、キーマネージャにチェックを入れて作った暗号化共有フォルダでは、認証に失敗する。原因不明。

- キーマネージャの共有フォルダでは、Key Fileのインポートでは、エラーとなる。

3. 外部デバイスによるマウント

USBメモリーやiPhone/iPadに保管しておけば、DSMにログインして、そのファイルをインポートすれば、暗号化を解除してマウントすることができる。

4. キーマネージャによる自動・マウント

NASの起動時にマウントする方法 : 設定により、暗号化された共有フォルダを、再起動次に自動で、その暗号化された共有フォルダをマウントさせることができる.

しかし、この方法は、今回、目標としていた「必要な時に手動でマウント」するという目的には則さない方法である。

- キーマネージャを使用している場合、NASの起動時の自動マウント機能が使える。今回の目標に沿わないが、以下、設定の仕方を示しておく

- 共有フォルダ > 操作 > キーマネージャ > 共有フォルダを選択 > 起動時にマウント(チェック)↩️

今回、目的には届かない運用方針になってしまいました。ご意見、情報などあれば、気軽に投げてください。

以上

編集履歴

2019/10/28 はりきり(Mr) 2020/04/16 図を使用して説明を充足 2020/04/18 外部デバイスをキーにしてマウントできが、外部デバイスでの運用については断念 2021/02/23 文言整備 (「はじめに」を追加、「暗号化の意義」、「暗号化方式」について内容を追加) 2022/10/08 文言整備,追記(既存フォルダの暗号化手順) 2022/11/15 文言整備、追記(日本のコロナ禍で増加したランサム被害(医療関係)について)