カテゴリー: WordPress

-

[WordPress] 親テーマを変更せずテーマをカスタマイズ – 子テーマを作り変更したを加える – 手始めは、content.phpの編集

Post Views: 607 親テーマと子テーマ いつまで続くか分からない当サイトの構築ですが、プラグインや…

投稿者

-

[WordPress] プラグイン: GT3 Photo とTooltips は相性が悪い – [2020/01/21]

Post Views: 616 プラグインの相性 GT3 Photo GalleryはGutenberg ed…

投稿者

-

[WordPress] 用語の説明を吹き出しする「Glossary / Tooltip 」プラグインを導入すべきか [2020/04/20]

Post Views: 916 ID7146 はじめに blog記事の中で、一般的でない用語について説明した方…

投稿者

-

[WordPress] Gutenbergエディター対応のプラグイン – 2020/01現在で使用していたプラグイン・リスト [2020/01/09]

Post Views: 570 はじめに WordPressのテーマ(theme)をTwenty Twenyに…

投稿者

-

[WordPress] Lazy Loader プラグイン – 画像の読み込み遅延によるサイト・レスポンスの改善

Post Views: 524 Lazy Loader Lazy Loaderをインスールした。参考にしたbl…

投稿者

-

[WordPress] スパム・コメント対策にreCaptchaプラグイン – 更に、「Statify」/ 「SiteGuard WP」でログイン画面の守りを固める – セキュリティ対策

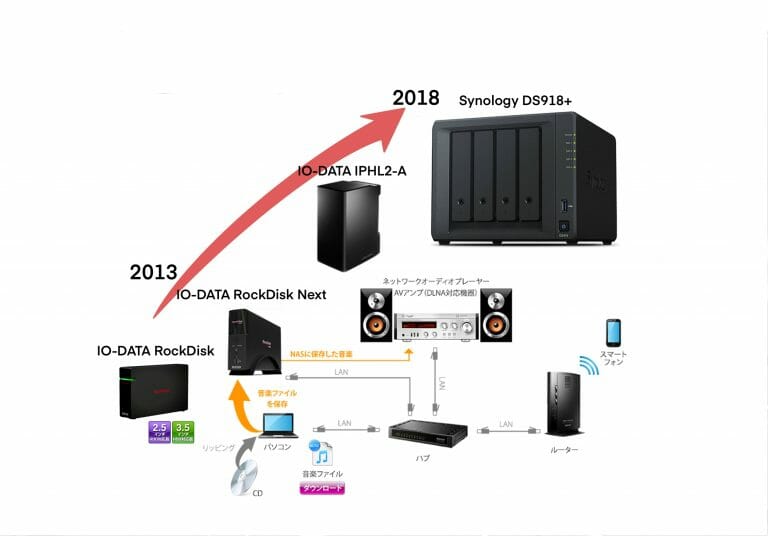

Post Views: 1,617 はじめに 自前NASにWordPressを導入してblogを発信しているこ…

投稿者