となりに銀河

2023/08/03

心で感じた思いを言葉で伝える、という中々できないことがテーマになっている暖かい内容で良い作品でした。

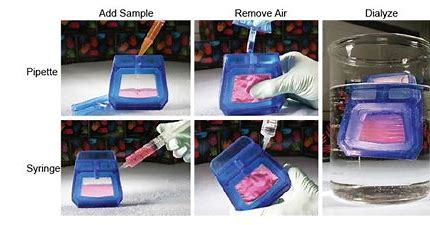

![[Bio-Lab] 透析=濃縮/脱塩 = UF/DF.すなわちバッファ置換するためのラボ用装置にはどんな製品があるか解説する – ID8580 [2025/04/17]](https://harikiri.diskstation.me/wp-content/uploads/2020/02/52B46BCA-4E26-46DC-B63C-FA2BB25E1195.jpeg)

バイオ医薬品の開発において透析というのは,液状のサンプルの組成を置換する操作のことです.

組成置換の目安は以下の通りです.理論値や電気伝導度で終了時点を求めます.

その目的を果たす手段は以下の方法があげられます.

昔は透析チューブを使っていました.その頃の研究者は、ロールになった透析膜を必要な長さにはさみで切って、煮沸し保存剤であるグリセロールを取り除くと共に、柔らかくした後、精製水でよくもみ洗いした後,一方を結んで閉じ,もう一方から、ロートを使ってサンプルを流し込みます。その後、その一方の端を少し空気を入れて結び、外液と称した希釈バッファの入ったビーカーに投入しスターラーバーで攪拌すること一晩処理して,透析チューブを取り出し透析チューブ内にある内液を取り出してサンプルとしていました.

透析膜の進化版とでもいえるラボ製品です.

Slide-A-Lyzer™ Dialysis Cassette

https://www.thermofisher.com/jp/ja/home/life-science/protein-biology/protein-purification-isolation/protein-dialysis-desalting-concentration/dialysis-products/slide-a-lyzer-dialysis-cassettes.html

これは製品名ですが,他のメーカーから多数同様の製品が出ています.

原理は,UF膜と遠心管が一つになったもので,遠心Gの力でろ過する圧力にして膜のろ過を行います.同様の製品もその他のメーカーから出でいます.

少しスケールが大きくなったらのUFカセットシステムを使用します.この製品はラボ使用ではよく使われる安価なタイプです.スケールアップを予定している場合は,メルクミリポアやザルトリウスステディムなどのUF膜を使用します.

2025/04/13 Mrはりきり(2020年の下書きを起こした)

ALCOAとは、米国FDAが提唱したデータインテグリティの基本原則で、「Attributable(帰属性)」「Legible(判読性)」「Contemporaneous(同時性)」「Original(原本性)」「Accurate(正確性)」の頭文字を取ったものです。現在は「Complete」「Consistent」「Enduring」「Available」を加えたALCOA+が広く使われ、GxP遵守に不可欠な指針となっています。元々は医薬品業界を中心に発展しましたが、その本質が「信頼できる記録管理」にあるため、現在では医療機器、食品、化学、IT、研究分野など多くの業界に広く応用されています。特にIT分野では、CIAトライアド(機密性・完全性・可用性)などと親和性が高く、電子記録・署名・監査証跡管理の中でALCOA的思考が取り入れられています。ALCOAは特定業界に限定されるものでなく、あらゆる分野でデータの信頼性を担保するための国際的な共通基準といえます。

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

ChatGPT:

ALCOAとは、GxP(GMP、GLP、GCPなど)領域においてデータインテグリティ(Data Integrity)を保証するための基本原則であり、データが信頼できるものであることを示す5つの要素の頭文字を取ったものです。現在では拡張形「ALCOA+」も一般的になっており、データの真正性・正確性・再現性・保存性を担保するための国際的な共通フレームワークとして広く使用されています。

| 項目 | 意味 | 解説・具体例 |

|---|---|---|

| A:Attributable(帰属性) | 誰がいつ記録したかが特定できる | 例:記録に操作者の署名または電子署名がある、装置がログインIDを記録している |

| L:Legible(判読性) | データが読みやすく、解釈可能である | 例:紙記録が読み取れる状態で保管されている、電子記録の表示形式が崩れていない |

| C:Contemporaneous(同時性) | 実施と同時に記録されている | 例:測定直後に記録、後日まとめて記録するのはNG(後書きは禁止) |

| O:Original(原本性) | 最初に記録されたデータまたはその正当なコピー | 例:計測機器から自動生成された生データ、正規のスキャンコピーなど |

| A:Accurate(正確性) | データに誤りがなく、正確に反映されている | 例:試験値の転記ミスがない、機器キャリブレーションが正しく行われている |

「ALCOA」の原則に加え、さらに厳格なデータ管理を実現するために追加された要素が「ALCOA+」です:

| 項目 | 意味 | 解説・具体例 |

|---|---|---|

| Complete(完全性) | すべてのデータ(成功・失敗含む)が記録されている | 例:再試験の履歴も削除せずに保管 |

| Consistent(一貫性) | データの時系列やフォーマットが一貫している | 例:日付・時刻、単位、書式が統一されている |

| Enduring(永続性) | データが必要な期間、完全な形で保管される | 例:5年間以上の保存義務を満たすシステム管理がされている |

| Available(可用性) | データが必要なときに即座に閲覧・取得可能 | 例:査察やレビュー時に迅速に提示できることが必要 |

ALCOA(+)の原則は、「データを単に記録する」だけでなく、「その信頼性・正当性を証明できること」が重要であるという考え方を示しています。これは以下の場面で特に重要です:

| 業務 | ALCOA適用の具体例 |

|---|---|

| 分析機器操作 | 分析ログに操作者のIDが記録されている(Attributable) |

| 試験記録 | 実施と同時に試験記録を記入する(Contemporaneous) |

| データ保管 | 電子データが監査証跡付きでバックアップされている(Enduring & Accurate) |

| 電子記録 | 権限管理と電子署名が適切に運用されている(Legible & Original) |

ALCOA(+)は、「記録の正当性・透明性・信頼性」を保つための基本原則であり、DIの根幹を成します。これに従うことは、GxP環境でのデータが「再現可能・追跡可能」であることを担保し、最終的に患者の安全と製品の品質保証につながるものです。各組織ではSOPや教育を通じてALCOA原則を明確に理解・運用していくことが求められます。

必要であれば、ALCOA+遵守チェックリストや教育用スライドテンプレートも提供可能です。ご希望があればお知らせください。

1/2

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

いいえ、ALCOAは医薬品業界に限定された定義ではありません。もともとは**米国FDA(食品医薬品局)**によって、信頼できる記録管理の原則として定義された概念であり、その後、GxP(Good Practices)を必要とするさまざまな業界に広く展開されています。

以下に、ALCOAが活用されている代表的な業界とその背景を解説します。

ALCOAは「信頼できる記録とは何か?」という根本的な問いに対する国際的な標準原則であり、医薬品業界のみならず、規制対象製品や信頼性が重視されるあらゆる業界に適用可能です。

特に近年は、データ改ざん・不正・品質問題へのリスク対応がどの業界でも問われており、ALCOAの考え方は業界横断的なデータガバナンスの基礎としても位置づけられています。

ご希望があれば、医薬品以外の分野でのALCOA適用事例の比較表や、ISO規格との対応マッピングも作成できます。必要でしょうか?

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

ChatGPT:

ALCOAの概念は、米国FDA(Food and Drug Administration:食品医薬品局)がGxPにおける記録の信頼性確保のための基本原則として提唱したもので、特定の個人が提唱者というわけではなく、FDAによる規制指針の一環として体系化された考え方です。

ALCOAの提唱者は特定の個人ではなく、米国FDAの査察官コミュニティが実務上の教訓から体系化し、後に国際的な規制機関が採用・発展させたものです。

今日では、ALCOAはGxPデータの信頼性評価の世界標準として、各国規制当局や業界団体により広く用いられています。

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

ChatGPT:

非常に良いご質問です。ALCOAは本来GxP領域(医薬品・医療機器など)でのデータインテグリティの原則ですが、その**本質は「信頼性の高いデータを記録・管理・保管するための原則」**であるため、他業界でもその考え方が活用・流用されているケースが増えています。

以下に、コンピュータ業界やその他分野での類似概念・ALCOAの流用事例を体系的に解説します。

| 項目 | 内容 | ALCOAとの関係 |

|---|---|---|

| C:Confidentiality(機密性) | 許可された者だけがデータにアクセスできる | →「Attributable」「Available」に通じる |

| I:Integrity(完全性) | データが改ざんされていないこと | →「Accurate」「Complete」「Consistent」と重なる |

| A:Availability(可用性) | 必要なときにアクセスできること | →「Available」そのもの |

→ ALCOA+の拡張要素(Enduring, Available, Consistent)と非常に親和性が高いです。

これらは、ALCOAの要素に合致し、事実上ALCOA的な考え方を取り入れて運用されているといえます。

| 業界 | 活用内容 | ALCOAとの関係 |

|---|---|---|

| 医療機器 | ISO 13485やFDA Part 820での記録管理 | そのままALCOAに準拠 |

| 食品・化粧品 | HACCP、IFS、FSSC22000などの記録管理要件 | 記録の正確性・原本性が重視され、ALCOAを参照している企業も多い |

| 航空・自動車(品質保証) | 製造記録、設計変更履歴(ISO 9001、IATF 16949) | トレーサビリティ・変更管理にALCOA的要求が含まれる |

| 臨床試験SaaS(EDC等) | eCRFデータの真正性・監査証跡機能 | GCP準拠のためALCOAベースの設計を必須とする |

| 学術研究 | デジタルラボノート(ELN)や研究記録 | 「再現性のある記録」の必要性からALCOAを参照した指針あり(例:NIH、Nature誌の指針) |

| 事例 | 内容 |

|---|---|

| SAS、R、Python等での記録管理 | 医薬品業界では統計解析時のログやスクリプト管理にALCOA遵守が求められ、ITベンダー側もそれに合わせて製品開発 |

| クラウドベースLIMS(Laboratory Information Management System) | ALCOA原則に則ったログ管理、電子署名、原記録保存機能を搭載(例:LabWare, Thermo Fisher) |

| Microsoft 365/Azure/Google Cloud等 | 医療業界向けSaaSにおいて、**ALCOA準拠機能(監査証跡、永続性、タイムスタンプ等)**を「規制対応」として提供 |

ALCOAは医薬品業界にルーツを持つものの、情報セキュリティ・品質保証・データガバナンスといった広範な分野において、本質的なデータ管理原則として共通しており、各業界で積極的に流用・参考にされています。

特にIT業界では、システム設計やログ管理にALCOAの観点を取り込むことが「GxP準拠システム」の前提条件となっているため、事実上の標準原則となりつつあります。

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

2025/04/17 Mrはりきり

![GxPにおけるデータインテグリティ(DI)と日米欧での違い 及び監査 [2025/04/17]](https://harikiri.diskstation.me/wp-content/uploads/2021/02/80F3D755-3019-49C6-BDAE-47D137C87826.jpeg)

データインテグリティ(DI)の観点から、装置から出力される印刷物を原記録として扱うことは、現在では原則として認められにくくなっています。これは、印刷物には改ざんリスクがあり、監査証跡の欠如、記録のタイミングの不一致、原本性の不確実性など、ALCOA+の原則(真正性、完全性、一貫性、永続性等)を満たすことが困難であるためです。かつては電子記録機能のない機器では印刷物が原記録として扱われることもありましたが、現在は米国FDAや欧州MHRAでは「印刷された記録は原記録ではない」と明確に否定され、日本でも原則として電子記録が求められる傾向にあります。例外として、電子保存機能を有しない古い機器に限り、印刷物を原記録とする場合は、正当な理由とともにSOPの整備、記録の改ざん防止措置、操作履歴の明記、レビュー体制が必要です。また、将来的な電子化の計画も求められます。従って、装置の出力紙を原記録として扱う場合には、リスク評価と運用の正当化が不可欠です。

AIに聞いてみた!

ChatGPT:

DI(Data Integrity:データ完全性)に関する監査は、GxP(Good Practices)環境下で取り扱われるデータの信頼性と正確性を確保することを目的としています。以下に、監査の目的、範囲、GxPとの関連、さらに実施時の要点について体系的に解説します。

DI監査は以下の目的で実施されます:

| 項目 | 内容 |

|---|---|

| 信頼性の確保 | データが真正(authentic)、正確(accurate)、完全(complete)であることを確認する |

| 規制順守 | GxP(GMP、GLP、GCP等)の要求事項を満たしているか確認する |

| リスクの把握 | データ改ざん、不備、漏洩のリスクを特定し是正する |

| 監査証跡の評価 | 監査証跡(Audit Trail)や電子記録の管理状況を確認する |

| 継続的改善 | 不備の是正、CAPAの実施と教育を通じて、継続的改善を促す |

DI監査の範囲は、紙媒体/電子記録の両方にわたり、以下が含まれます。

| 対象 | 内容例 |

|---|---|

| システム | LIMS, CDS, MES, ERP, e-QMSなどの電子記録・電子署名(ER/ES)を含むシステム |

| 手順 | データ入力・確認・保存・改ざん防止などに関するSOP |

| インフラ | サーバ、ネットワーク、バックアップ体制など |

| 文書管理 | 原記録、実施記録、変更記録、監査証跡などの文書の保管・取扱 |

| 教育訓練 | 操作者・管理者に対するDI教育の履歴や内容 |

| GxP分類 | DIとの関連 |

|---|---|

| GMP(医薬品製造) | バッチ記録、分析記録、機器ログなどの真正性と監査証跡が重要 |

| GLP(非臨床試験) | 試験記録、動物管理記録、データ取得タイミングが対象 |

| GCP(臨床試験) | 電子CRF、SDV(Source Data Verification)、電子同意取得など |

| GDP(流通) | 出荷・保管温度記録、トレーサビリティ管理が対象 |

| GVP(安全性) | 安全性データベースの改ざん防止、データ修正の透明性の確認 |

すべてのGxPに共通して重要なのは、ALCOA原則およびALCOA+拡張に基づいた管理です。

| 項目 | 説明 |

|---|---|

| A:Attributable | 誰が実施したか特定できる |

| L:Legible | 判読可能である |

| C:Contemporaneous | 実施と同時に記録されている |

| O:Original | 原本が保存されている |

| A:Accurate | 正確である |

| +拡張要素 | 完全性(Complete)、一貫性(Consistent)、永続性(Enduring)、可用性(Available) |

| チェック項目 | 内容例 |

|---|---|

| 権限設定 | データ削除・変更が誰でも可能になっていないか |

| 監査証跡 | 適切に記録・確認・レビューされているか |

| SOP遵守 | 記録手順、レビュー手順に逸脱がないか |

| システムバリデーション | 電子記録・電子署名を使用するシステムのCSVが実施されているか |

| バックアップ | データのバックアップが定期的に行われ、復元可能か |

| 教育訓練 | 操作者がDIに関する教育を受けているか、証跡が残っているか |

| 機関 | ガイダンス文書例 |

|---|---|

| MHRA(英国) | “GXP Data Integrity Guidance and Definitions”(2018) |

| FDA(米国) | “Data Integrity and Compliance With CGMP”(2018) |

| PIC/S | PI 041-1「Good Practices for Data Management and Integrity in Regulated GMP/GDP Environments」 |

| WHO | “Guidance on Good Data and Record Management Practices” |

| 日本(PMDA) | Q&A形式でGMP事例集・CSV関連通知にDIの言及あり |

DI監査は、データの信頼性を通じて製品の品質や試験結果の正当性を保証するために必須です。GxPの実施主体である製造業者・試験機関において、日常的な業務の記録管理がDI監査対象であり、電子システム化が進む現在ではCSVとの連携が不可欠です。

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

ChatGPT:

以下に、**Data Integrity(DI:データ完全性)監査チェックリストのテンプレート(GxP環境全般向け)**を示します。GMP、GLP、GCPなどの要件に対応できるように、ALCOA+原則とCSV(Computerized System Validation)観点を組み込んだ内容になっています。

| チェック項目 | 対象 | 確認内容 | 適合/不適合 | コメント・改善提案 |

|---|---|---|---|---|

| 1. 権限管理 | システム/手順 | ユーザーのアクセス権限は業務に応じて適切に制限されているか?管理者権限の割当は適切か? | □適合 □不適合 | 例:管理者権限が2名のみ。定期レビュー実施中。 |

| 2. 監査証跡(Audit Trail) | 電子記録 | データの変更・削除履歴は監査証跡として自動的に記録され、レビューされているか? | □適合 □不適合 | 例:システムで編集記録が残るが、レビュー記録なし。 |

| 3. 原記録の保管 | 文書・電子 | 原記録は真正性・永続性・可読性を維持して保管されているか?スキャン記録は原本と同等か? | □適合 □不適合 | 紙記録→スキャン後原本破棄、承認記録あり。 |

| 4. 時刻の正確性 | システム | システムの時計設定は定期的に同期され、タイムスタンプは正確か? | □適合 □不適合 | NTP設定あり。ログも確認済み。 |

| 5. SOPの整備と運用 | 手順書 | DI関連の手順書(記録、監査証跡確認、データ修正など)が整備され、運用されているか? | □適合 □不適合 | SOP-123で監査証跡の確認手順あり。 |

| 6. データ修正の正当性 | 記録 | 修正記録には、理由、日付、署名(電子署名含む)が明記されているか? | □適合 □不適合 | 手書き修正は全件コメント付き。電子記録は一部未対応。 |

| 7. 教育訓練履歴 | 人員管理 | 操作者・管理者はDIに関する定期的な教育を受け、記録が残されているか? | □適合 □不適合 | 年1回実施。2024年度は未受講者2名。 |

| 8. バックアップ・リストア | IT/インフラ | データは定期的にバックアップされ、災害復旧計画が整備されているか? | □適合 □不適合 | 自動バックアップ+月1回復元テスト実施。 |

| 9. システムバリデーション(CSV) | 電子記録 | 電子記録/署名システムに対してCSVが実施され、バリデーション報告書が保管されているか? | □適合 □不適合 | LIMSとMESはIQ/OQ/PQ済み。証跡あり。 |

| 10. ALCOA原則の遵守状況 | 全般 | Attributable、Legible、Contemporaneous、Original、Accurateの各要素に関して適切な管理がされているか? | □適合 □不適合 | 一部SOPに明示記載なし。教育資料で補完。 |

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

ChatGPT:

はい、このご質問はData Integrity(DI)において非常に重要で、「装置から出力された印刷物(紙)」を原記録として扱えるかどうかは、時代の変化・GxP要件・地域差(日本・米国・欧州)によって対応が異なる部分です。以下に現状の考え方・日米欧の比較・その背景を含めて詳しく解説します。

現行のDIガイダンスでは、以下の理由により、装置から出力される印刷物を単独の「原記録」と見なすことは制限される傾向にあります:

| 理由 | 内容 |

|---|---|

| ✅ 改ざん可能性 | 印刷内容は改ざん・削除のリスクがあり、真正性(Attributable)や一貫性(Consistent)を確保できない |

| ✅ 監査証跡が不可視 | 印刷物には電子的な変更履歴(監査証跡)が残らない |

| ✅ 遅延記録のリスク | 装置稼働時と別のタイミングで出力される可能性がある(Contemporaneous原則に反する) |

| ✅ オリジナル性の喪失 | 真正な「生データ(raw data)」にアクセスできない(Original要件を満たさない) |

以前(2000年代以前)は、電子記録の管理が未整備な装置(例:UV計、GC、HPLCなど)では、印刷紙が原記録とされることが多かったのは事実です。たとえば:

このような場合は、「印刷物を正として運用管理する」ことが例外的に許容されていました。

| 地域 | 規制機関・文書 | 印刷物の原記録扱いの可否 | 補足 |

|---|---|---|---|

| 🇯🇵 日本(PMDA) | 明示的なDIガイダンスは少ないが、GMP事例集等に記載 | 原則として不可。電子記録を原記録とみなす傾向 | 例外は「電子記録にアクセス不能な古い機器」など限定的 |

| 🇺🇸 米国(FDA) | 「Data Integrity Guidance」(2018) | 明確に否定。「印刷されたコピーは原記録ではない」 | 原記録は電子的なものであり、監査証跡の維持が必要 |

| 🇪🇺 欧州(MHRA) | 「GxP Data Integrity Guidance」(2018) | 原則不可。印刷物は「セカンダリ記録」扱い | 印刷内容が原記録と一致するか照合義務あり |

❗ 共通しているのは「電子的記録(生データ)へのアクセスが必要」という立場

例外的に印刷物を原記録とする場合には、以下のような管理体制が要求されます:

| 要件 | 管理内容 |

|---|---|

| 正当性 | 装置に電子記録保存機能がなく、技術的・経済的に更新困難 |

| SOP整備 | 「紙を原記録として運用する」SOPが整備されている |

| 操作履歴 | 誰がいつ出力したかを記録(紙に署名、タイムスタンプなど) |

| 改ざん防止 | 出力紙への物理的封印、スキャン保存、定期レビュー |

| 移行計画 | 長期的には電子記録への移行を計画(設備更新含む) |

| チェックポイント | 対応の要否 |

|---|---|

| 出力された印刷紙に「原記録」としての正当性があるか? | ✅ 評価必須 |

| 原記録とみなす場合、それを正当化する文書・手順は整備されているか? | ✅ SOP等で明記 |

| 電子データと紙の整合性は定期的に確認されているか? | ✅ トレーサビリティ要件 |

| 今後、電子記録化の検討・移行計画はあるか? | ✅ 推奨事項(監査で聞かれる) |

2025/04/17 Mrはりきり

![[AAV] 急速に進化をつづけるアデノ随伴ウイルスベクター [2025/04/16]](https://harikiri.diskstation.me/wp-content/uploads/2021/02/80F3D755-3019-49C6-BDAE-47D137C87826.jpeg)

アデノ随伴ウイルスベクター(AAVベクター)は、遺伝子治療分野で最も広く利用されているウイルスベースの遺伝子導入ツールの一つであり、特にここ10年で急速に改良・進化を遂げてきました。以下に、AAVベクターの概要とその進化のトピックを体系的に解説します。

| 特徴 | 内容 |

|---|---|

| ゲノム容量 | 約4.7kbと小さく、搭載可能な遺伝子サイズに制限あり |

| 標的組織 | サブタイプ(血清型)によって、肝臓・神経・筋肉・網膜など特定の臓器に指向性あり |

| 免疫原性 | 低いが、前感染による中和抗体問題が存在 |

| 染色体挿入 | 基本的にはエピソームとして核内に存在するため、挿入変異のリスクが比較的低い |

| 持続発現 | 非分裂細胞では長期間の遺伝子発現が可能 |

| 製品名 | 適応症 | 使用AAV型 | 承認年(地域) | 開発企業(当時の企業名) |

|---|---|---|---|---|

| Luxturna | 遺伝性網膜ジストロフィー(RPE65変異) | AAV2 | 2017(米FDA) | Spark Therapeutics(→2020年にRocheが買収) |

| Zolgensma | 脊髄性筋萎縮症(SMA) | AAV9 | 2019(米FDA) | AveXis(→Novartisが買収) |

| Roctavian | 血友病A(FVIII欠損症) | AAV5 | 2022(EMA) | BioMarin Pharmaceutical |

| Upstaza | AADC欠損症(中枢神経系疾患) | AAV2 | 2022(EMA) | PTC Therapeutics(→originally by Agilis) |

| Hemgenix | 血友病B(FIX欠損症) | AAV5 | 2022(FDA) | CSL Behring(ベクター技術はuniQure提供) |

| 項目 | 内容 |

|---|---|

| 免疫反応の克服 | 再投与時の抗体反応回避、免疫抑制療法との併用 |

| 大容量遺伝子の導入 | カセット分割、イントロン再構成などの方法の最適化 |

| 標的特異性の向上 | AI設計や進化工学的アプローチでの新規カプシド開発 |

| 安全性評価 | 長期追跡による発癌性・毒性評価の継続 |

| 遺伝子編集との融合 | CRISPRとの併用で精密な治療への応用 |

AAVベクターにおけるエピソーム安定性(episomal stability)の強化は、長期間にわたって目的遺伝子の発現を持続させるための重要な課題です。ここではその背景と、安定性を高めるための配列要素や戦略について詳しく解説します。

| 配列名・戦略 | 内容 | 効果 |

|---|---|---|

| Inverted Terminal Repeat(ITR) | AAVに必須の構造。終末反復配列で、自己環状化(シングルストランド→ダブルストランド)にも関与 | 環状エピソーム形成を促進。必須構造 |

| Scaffold/Matrix Attachment Region(S/MAR) | 核マトリックスにDNAを結合させる配列(ヒトβインターフェロンS/MARなど) | 核内におけるエピソームの物理的安定化 |

| CHS4 Insulator配列 | 鶏由来の絶縁子(insulator)配列。転写因子の干渉を抑える | 発現の一貫性向上・サイレンシングの抑制 |

| Locus Control Region(LCR) | 特定の遺伝子座における長距離制御配列(例:β-globin LCR) | 発現の持続・組織特異性の維持 |

| OriP/EBNA1システム(Epstein-Barr由来) | エピソーム複製維持配列(OriP)+EBウイルス由来タンパク質 | 分裂細胞でのエピソーム維持が可能だが、免疫学的リスクあり |

| Hepatitis B Virus (HBV) Enhancer | HBV由来の強化子(Enhancer I/II) | 肝臓特異的かつ高効率な発現維持に使用 |

| 疾患 | 戦略 | 使用例 |

|---|---|---|

| 網膜ジストロフィー | ITRのみ | Luxturna:非分裂細胞(網膜)で安定維持 |

| 筋ジストロフィー | S/MAR, LCR | 高発現・長期維持のための試験段階での導入あり |

| 肝疾患 | HBV Enhancer + Insulator | 肝特異的かつ安定した発現を実現 |

| 課題 | 対応 |

|---|---|

| 分裂細胞での安定性 | 複製機能付き配列の検討、あるいは反復投与技術の併用 |

| 発現のばらつき | クロマチン構造の制御、ゲノム編集との併用 |

| 免疫原性 | 外来配列の削減、ヒト由来の配列設計による対応 |

cssコピーする編集する[ITR] - [Promoter] - [S/MAR] - [GOI] - [Insulator] - [PolyA] - [ITR]

2025/04/16 Mrはりきり

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

ChatGPT:

EU-GMP(欧州医薬品製造管理基準)の附属書(Annex)は、医薬品の製造や品質管理に関する特定の分野や製品タイプに対する詳細なガイドラインを提供しています。以下に、各Annexの概要を示します。

| Annex番号 | タイトル | 概要 |

|---|---|---|

| Annex 1 | 無菌医薬品の製造 | 無菌製剤の製造に関する詳細な要件を規定。クリーンルームの設計、環境モニタリング、無菌操作などが含まれる。 |

| Annex 2 | 生物学的医薬品の製造 | 生物学的製剤の製造に関する特定の要件を定める。 |

| Annex 3 | 放射性医薬品の製造 | 放射性医薬品の製造に関する特有の要件を規定。 |

| Annex 4 | 免疫学的動物用医薬品以外の動物用医薬品の製造 | 動物用医薬品の製造に関する指針。 |

| Annex 5 | 免疫学的動物用医薬品の製造 | 動物用免疫製剤の製造に関する特定の要件を定める。 |

| Annex 6 | 医療用ガスの製造 | 医療用ガスの製造および品質管理に関する指針。 |

| Annex 7 | 植物性医薬品の製造 | 植物由来の医薬品の製造に関する要件を規定。 |

| Annex 8 | 原材料および包装材料のサンプリング | 原材料および包装材料のサンプリング手順と要件を定める。 |

| Annex 9 | 液体、クリーム、軟膏の製造 | 液体製剤、クリーム、軟膏の製造に関する特定のガイドライン。 |

| Annex 10 | 吸入用加圧定量噴霧剤の製造 | 吸入用加圧定量噴霧剤の製造に関する要件を規定。 |

| Annex 11 | コンピュータ化システム | GMP環境でのコンピュータ化システムの使用に関する要件を定める。 |

| Annex 12 | 医薬品製造における電離放射線の使用 | 電離放射線を使用する製造プロセスに関するガイドライン。 |

| Annex 13 | 治験用医薬品の製造 | 治験用医薬品の製造および品質管理に関する詳細な指針。 |

| Annex 14 | 人血または人血漿由来製品の製造 | 人血または人血漿由来製品の製造に関する特定の要件を定める。 |

| Annex 15 | クオリフィケーションおよびバリデーション | 設備、プロセス、手順のクオリフィケーションおよびバリデーションに関する包括的なガイドライン。 |

| Annex 16 | 有資格者による認証およびバッチ放出 | 有資格者(QP)による製品の認証およびバッチ放出に関する要件を規定。 |

| Annex 17 | パラメトリックリリース | パラメトリックリリースの使用に関するガイドライン。 |

| Annex 19 | 参照および保持サンプル | 製品の参照および保持サンプルに関する要件を定める。 |

| Annex 20 | 品質リスクマネジメント | 品質リスクマネジメントの原則とその実施に関するガイドライン。 |

| Annex 21 | 医薬品の輸入 | 医薬品の輸入に関するGMP要件を規定。 |

2025/04/16 Mrはりきり

![[WordPress] 404も無視してはいけない! 定期的に同じファイル名にアクセスしていればブロックの対策を考える必要性が高い [2025/04/16]](https://harikiri.diskstation.me/wp-content/uploads/2020/12/ABAB7B15-D8B3-4466-AAD6-423FBBC7E6BD.jpg)

WP-OptimizeはWordPressのサイトヘルスに,404(ページがない)を報告してくれているよだ.

いっこうに404アクセスが減らないので,少しちゃんと内容を確認してみた.記録には,xmlrpc.phpともう一つのファイルにアクセスしているようだが,それが定期的であると判断できた.そこで,Aiに聞いてみると.セキュリティ的にリスクがあるのでブロックすることを勧められた.

サイトヘルスの内容

WP-Optionパフォーマンス -> Issues impacting your site performance “123 URLs with many 404 Not Found requests確認”

数日間の記録であるが,123 URLsにサーチを掛けているようである.

対策は,

「.htaccess」に以下のコードを追記した.これによりxmlrpc.phpへのアクセスは門前払いとなる.

今後,様子をみることにする.

<Files "xmlrpc.php">

Require all denied

</Files>

その内容は以下の通り

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

ChatGPT:

はい、ご指摘の通り、xmlrpc.php に対して 定期的なアクセス(特に Not Found として記録されるようなリクエスト) がある場合、セキュリティリスクの兆候である可能性が高いです。

特に WordPress サイトにおいては、xmlrpc.php は過去に多くの悪用事例があるため、使用していない場合は無効化することが強く推奨されます。

✅ なぜ xmlrpc.php へのアクセスはリスクになるのか?

| リスク | 内容 |

|---|---|

| 🔐 ブルートフォース攻撃 | XML-RPC は system.multicall という機能で「1リクエストに複数ログイン試行」が可能。大量のログイン試行を効率的に実施される可能性があります。 |

| 🌐 DDoS攻撃の踏み台 | pingback.ping を悪用し、他サイトへのDDoSに加担させられる(反射型攻撃) |

| 👻 自動Botによる脆弱性探索 | 実際に xmlrpc.php が有効かどうかをスキャンするBotが多数存在します |

✅ 「Not Found Request」に出ているのに危険?

はい、それでも危険性はあります。

xmlrpc.php が実際には削除・ブロックされている(またはルールで遮断されている)ために「Not Found」になっていても、✅ 推奨対応策(使っていない場合)

apache:

全部のアクセスを制限する場合(以下のコード)<Files xmlrpc.php>

Order Deny,Allow

Deny from all

</Files>

一部サービスを許可する場合(以下のコード)

<Files "xmlrpc.php">

Order Deny,Allow

Deny from all

Allow from 203.0.113.5

</Files>

nginx:(以下のコード)location = /xmlrpc.php {

deny all;

access_log off;

log_not_found off;

}

🔒 3. プラグインでブロック(コード不要)

| プラグイン | 説明 |

|---|---|

| ❗ Disable XML-RPC | 完全無効化。軽量で安全。 |

| ❗ Wordfence Security | xmlrpc.php に対する攻撃検出・制限・通知が可能 |

| ❗ All In One WP Security | ブロック設定のGUI対応あり。簡単に遮断可 |

✅ 使用しているか確認するべきサービス

| サービス | xmlrpc.php 必要か? |

|---|---|

| Jetpack(旧バージョン) | ✅ 必要(新バージョンは REST API 対応済) |

| WordPressモバイルアプリ | ✅ 必要 |

| IFTTTなど連携投稿系 | ✅ 場合によっては使用 |

| それ以外/使っていない | ❌ 無効化推奨 |

🛡 サイトヘルスでNot Foundと記録される場合の意味

xmlrpc.php はもう存在しない(またはアクセスできない)」と認識している→ アクセスはブロックしつつ、ログに残さないようにすることがベスト

✅ まとめ

| 質問 | 回答 |

|---|---|

xmlrpc.php への定期的アクセスはリスク? | ✅ はい、攻撃スキャンの可能性が高い |

| Not Foundでも問題ある? | ✅ アクセスしようとしている事実自体が警戒対象 |

| 対策は? | ❌ 使用していなければ .htaccess またはプラグインで遮断すべき |

~メンバー専用 ↓

~~~~~~~~~~~~~~~~~~~

↑ メンバー専用~

無料登録は右の握手ボタンからかできます.

ChatGPT:

はい、WordPress のルートディレクトリにある .htaccess ファイルに xmlrpc.php へのアクセスブロックを記載するのは、非常に適切なセキュリティ対策です。.htaccess は Apache サーバーでのディレクトリごとのアクセス制御が可能な設定ファイルで、xmlrpc.php への不要なアクセスを効率的に遮断できます。

✅ 推奨される .htaccess の記述例

以下のコードを .htaccess の末尾または WordPressのデフォルトルールの**外側(下)**に追加します:

apache:<Files xmlrpc.php>

Order Deny,Allow

Deny from all

</Files>

🔒 より新しい Apacheバージョン(2.4 以降)向けの記述(推奨)

Apache 2.4 以降を使用している場合はこちら:

apache:<Files "xmlrpc.php">

Require all denied

</Files>

📌 記述場所の注意点

.htaccess ファイルの構成:

apache:# BEGIN WordPress

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ - [L]

...

</IfModule>

# END WordPress

# xmlrpc.php アクセス拒否(←このように WordPressブロックの外に記述)

<Files "xmlrpc.php">

Require all denied

</Files>

✅ ブロックされるとどうなる?

https://yourdomain.com/xmlrpc.php にアクセスしても、403 Forbidden が返されますxmlrpc.php を使っていない限り)✅ 例外:xmlrpc.php が必要な場合は?

一部サービスだけ許可するには IP制限付き設定も可能:

apache:<Files "xmlrpc.php">

Order Deny,Allow

Deny from all

Allow from 203.0.113.5

</Files>

✅ まとめ

| 項目 | 内容 |

|---|---|

.htaccess に書いてよいか? | ✅ 問題なし。最もシンプルで効果的な遮断方法 |

| 推奨の書き方 | Apache 2.4 以降なら Require all denied |

| 影響 | xmlrpc.php を使用していなければサイトには一切影響なし |

| 目的 | 不正アクセス、スキャン、DDoS踏み台化などのリスクを軽減 |

2025/04/16 Mrはりきり

![[思考するための知識] SWOT分析 – 強み・弱み・機会・脅威についてTOWSも含めて分析する手法 – ロジカルシンキングのためのフレームワーク [2025/04/15]](https://harikiri.diskstation.me/wp-content/uploads/2021/02/80F3D755-3019-49C6-BDAE-47D137C87826.jpeg)

SWOT分析とは、事業や製品、プロジェクトなどの戦略立案のために、内部と外部の環境要因を4つの視点で整理するフレームワークです。企業戦略、マーケティング戦略、新規事業企画などに幅広く使われます。

| 分類 | 内容 | 対象領域 |

|---|---|---|

| S:Strength(強み) | 他社より優れている要素、自社の競争優位性 | 内部要因 |

| W:Weakness(弱み) | 改善すべき課題、リソース不足 | 内部要因 |

| O:Opportunity(機会) | 外部環境におけるビジネスチャンス | 外部要因 |

| T:Threat(脅威) | 外部からのリスクや競争圧力 | 外部要因 |

| 分類 | 内容例 |

|---|---|

| Strength | ブランド力、立地の良さ、オリジナル商品開発力 |

| Weakness | 原価率の高さ、店舗スタッフの離職率の高さ |

| Opportunity | 高齢者のカフェ利用増、海外進出ニーズ |

| Threat | コンビニカフェの台頭、原材料価格の高騰 |

SWOTの要素を掛け合わせて、戦略に落とし込むことも可能です:

| マトリクス | 内容 |

|---|---|

| S×O(攻めの戦略) | 自社の強みを活かして市場機会を最大化する(例:ブランド力でシニア層向け商品を展開) |

| W×O(補強戦略) | 弱みを機会で補う(例:スタッフ教育で高齢者接客対応を強化) |

| S×T(守りの戦略) | 強みを活かして脅威を回避(例:独自メニューで価格競争を回避) |

| W×T(危機回避戦略) | 弱みと脅威が重なる領域への対策(例:価格上昇に対応する原価管理体制の整備) |

TOWSとは、SWOT分析で得られた「強み・弱み・機会・脅威」の4つの要素をもとに、戦略を体系的に導き出すためのフレームワークです。

「SWOTの逆読み」で名付けられた名前ですが、意味としては「SWOT分析を戦略に落とし込む実践的ツール」と理解してください。

SWOTの4つの要素を掛け合わせて、4種類の戦略オプションを導きます。

| 外部環境\内部環境 | Strength(強み) | Weakness(弱み) |

|---|---|---|

| Opportunity(機会) | SO戦略(積極戦略) 強みを活かして機会を活用 | WO戦略(改善戦略) 弱みを克服して機会を活用 |

| Threat(脅威) | ST戦略(防衛戦略) 強みを使って脅威を回避 | WT戦略(回避戦略) 弱みと脅威を最小化・撤退も検討 |

| 戦略 | 概要 | 例(個人経営カフェ) |

|---|---|---|

| SO戦略 | 強みを活かして機会を最大化する | 地元食材の調達力(S)を活かし、健康志向ブーム(O)に対応した新メニュー開発 |

| WO戦略 | 弱みを改善し、機会を活かす | 接客ノウハウの不足(W)を改善して、観光客増加(O)に対応した英語メニュー導入 |

| ST戦略 | 強みを活かして脅威を回避 | ブランド力(S)を活かして、コンビニカフェの拡大(T)に差別化で対抗 |

| WT戦略 | 弱みと脅威の影響を最小化する(撤退含む) | 客単価が低く(W)、周囲に競合が増加(T)しているため、業態転換を検討 |

| 項目 | SWOT | TOWS |

|---|---|---|

| 機能 | 状況把握(要素の整理) | 戦略立案(アクション策定) |

| 分析順 | S・W・O・Tの順で整理 | T・Oを先にし、S・Wと掛け合わせて考える |

| 出力 | 強み・弱み・機会・脅威の4分類 | SO・WO・ST・WTの4戦略案 |

| 外部要因\内部要因 | 強み(S) | 弱み(W) |

|---|---|---|

| 機会(O) | SO戦略: | WO戦略: |

| 脅威(T) | ST戦略: | WT戦略: |

| 内部要因 | 外部要因 | |

|---|---|---|

| Strength(強み) | Opportunity(機会) | 攻めの戦略(S×O) |

| Weakness(弱み) | Threat(脅威) | 危機回避戦略(W×T) |

| 誤り | 解説 |

|---|---|

| 要素が抽象的すぎる | 「強いブランド力」→「20〜30代女性に認知度80%以上」など定量化・具体化する |

| 機会と脅威の混同 | 外部要因(O/T)と内部要因(S/W)を混ぜないようにする |

| ただの整理で終わる | 必ず戦略の方向性に活用することが重要 |

| 項目 | SWOT | PEST |

|---|---|---|

| 分析対象 | 内部・外部両方 | 外部環境のみ |

| 目的 | 戦略立案(企業個別) | マクロ環境の影響把握 |

| 組み合わせ | PEST→SWOT(外部要因抽出)に活用できる |

2025/04/15 Mrはりきり(AIバージョン)

日本では,医薬品製造販売承認申請」というが,欧米および欧州では当然に異なる用語が使用される.米国では「NDA」,欧州では「MAA」という.AIにまとめてもらった.

| 地域 | 呼称(英語) | 略称 | 説明 |

|---|---|---|---|

| 🇯🇵 日本 | 製造販売承認申請 Application for Marketing Authorization | –(日本では一般に略称なし) | PMDA(医薬品医療機器総合機構)に提出し、厚労省が最終承認。CTD形式で申請。 |

| 🇺🇸 米国 | New Drug Application | NDA | FDA(米国食品医薬品局)に提出。新薬(NME等)の承認申請に使われる。BLA(生物製剤)も別途あり。 |

| 🇪🇺 EU(欧州連合) | Marketing Authorisation Application | MAA | EMA(欧州医薬品庁)経由でCHMP審査後、欧州委員会が承認。CTDベースで全加盟国に有効。 |

特許「JP2012143233A」は、アデノ随伴ウイルス(AAV)ベクターの凝集を防ぐための組成物およびその方法に関するものです。Google Patents

この発明は、AAVベクターの製造および保存におけるウイルス粒子の凝集を防ぐための高イオン強度の組成物およびその使用方法を提供する。具体的には、クエン酸ナトリウムなどの多価イオンを含む溶液を用いて、粒子の凝集を抑制し、高濃度での保存や凍結融解サイクル後でも安定性を維持することが可能。Google Patents

AAVベクターは、遺伝子治療において有望なツールですが、高濃度で保存する際に粒子が凝集しやすく、その結果、感染効率の低下や免疫応答の誘発などの問題が生じます。従来の緩衝液では、粒子密度が10^13 vg/mLを超えると凝集が顕著になり、これが臨床応用の障壁となっていました。Google Patents

本発明では、以下の方法でAAVベクターの凝集を防ぎます:Google Patents

これらの方法により、最大6.4×10^13 vg/mLの高濃度でAAVベクターを保存しても、凝集が観察されず、凍結融解サイクル後でも安定性が維持されます。Google Patents

これらの方法は、AAVベクターの製造および保存において、凝集を防ぎ、高濃度での保存や凍結融解サイクル後でも安定性を維持するために有効です。Google Patents