カテゴリー: Synology

Synology NASについてハード/ソフトの投稿

-

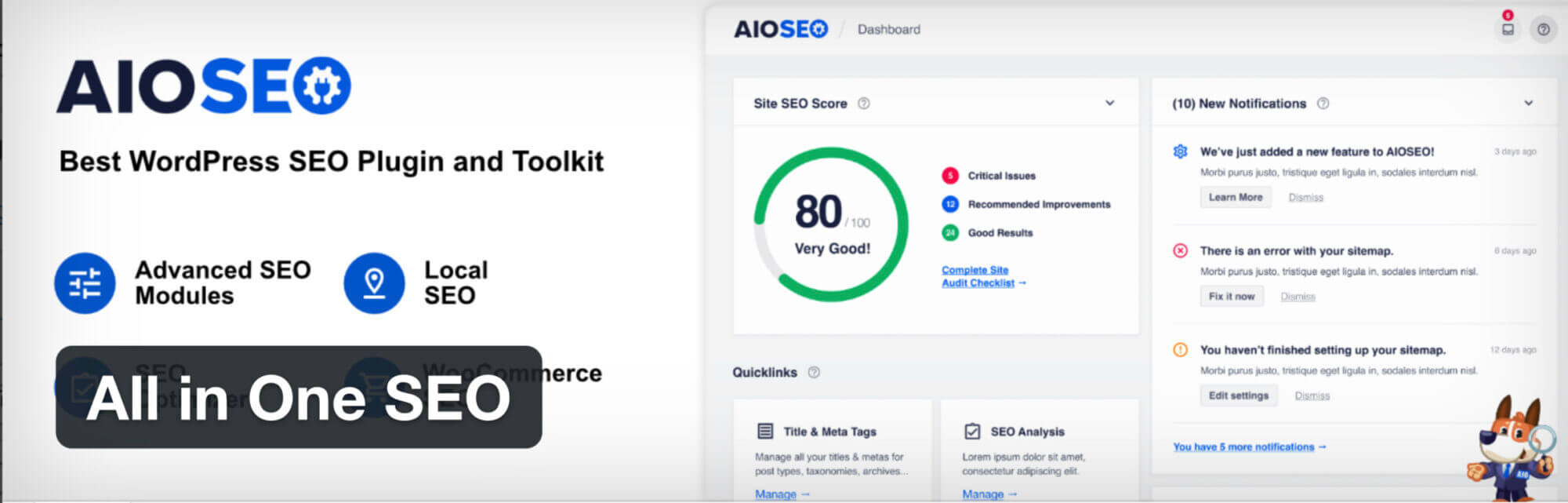

[WordPress] All in One SEO プラグイン [2021/03/13]

Post Views: 671 All in One SEO サイトの説明、GoogleにIndexしてもらう…

投稿者

-

[Data Link] Synology NASのセキュリティ強化のコツ [2020/02/25]

Post Views: 680 原典は、以下のFaceBockの投稿です。 Synology NAS関連のデー…

投稿者

-

[WordPress] キャッシュプラグインの比較 – 「WP Fastest Cache」 vs 「WP-Optimize」[2020/07/23]

Post Views: 815 キャッシュプラグインの性能比較 Autoptimizeをインストールしている前…

投稿者

-

[WordPress] アバターを作る方法 – Gravatar [2020/02/09]

Post Views: 589 Gravatarの仕組み WordPressの管理画面に、アバターを作るところ…

投稿者

-

[WordPress] Flex Posts – Widget and Gutenberg Block プラグイン – Gutenberg エディター対応 [2020/02/07]

Post Views: 718 はじめに 僕は、WordPress歴が1年とNewcomerなので、余りしがら…

投稿者