Webサイトへのサイバー攻撃の種類

抗原の種類と概要については,参考ぺー字 「サイバー攻撃の種類とWebセキュリティ, CyberSecurityTIMES」sourceを参考にしました.ここの攻撃の詳細については,それぞれ別のページを参考にしました.

SQLインジェクション攻撃

- 攻撃概要 : Webサイトの入力フォームなどに不正な文字列を入力し送信することで,データベースへの不正アクセスを試みる攻撃.もしもウェブアプリケーションに脆弱性があるとSQL文が実行されてしまう.

- 攻撃手段 : SQL文を送信

- 攻撃対象 : Webサーバの裏にあるデータベース。NASにWordPressを構築している場合、MariaDBなどのデータベースが標的になります

- 被害内容 : データベース内の機密情報の漏えい、ファイルの改ざんや消去.

- 対策 : Synologyでは、RouterのRT2600acのパッケージにIPSの「Threat Prevention」があり、これで対応できます

安全なウェブサイトの作り方 – 1.1 SQLインジェクション – IPA

https://www.ipa.go.jp/security/vuln/websecurity-HTML-1_1.html

OSコマンドインジェクション攻撃

- 攻撃概要 : Webサイトの入力フォームなどに不正な文字列を入力し送信し悪意のあるコマンドを実行

- 攻撃手段 : 実行可能な命令文

- 攻撃対象 : OS

- 被害内容 : 情報漏えい、データの改竄

- 対策 : ファイルのアクセス権の設定(パーミッション)。アクセス権が「777」では誰でも読み書き及び実行されるため、自分が実行することが無ければ少なくとも「644」にします。

| d | r | w | x | r | w | x | r | w | x |

| ディレクトリ | 読み | 書き | 実行 | 読み | 書き | 実行 | 読み | 書き | 実行 |

| 自分 | 自分 | 自分 | グループ | ブループ | グループ | 他人 | 他人 | 他人 |

安全なウェブサイトの作り方 – 1.2 OSコマンド・インジェクション – IPA –

https://www.ipa.go.jp/security/vuln/websecurity-HTML-1_2.html

LDAPインジェクション攻撃

- 攻撃概要 : LDAP(Lightweight Directory Access Protocol)というディレクトリサービスへの不正リスクエストによりユーザー権限奪取

- 攻撃手段 : 不正なリクエストの送信

- 攻撃対象 : 正規ユーザーの権限、セキュリティホール

- 被害内容 : LDAPは、サーバやアプリケーション、パソコン等のネットワークに接続する機器を一元管理しているため、多岐に及ぶ

- 対策 : 攻撃対象に関するセキュリティ改善,一般的なセキュリティ対策

StorageTek Virtual Storage Manager GUI ユーザーズガイド – Oracle –

https://docs.oracle.com/cd/E80554_01/VSMGU/ldap001.htm

DoS/DDoS攻撃

- 攻撃概要 : 膨大なトラフィックを送りつけてサーバーをダウンさせる嫌がらせ

- 攻撃手段 : 大量のトラフィック、多数のPCからの送信

- 攻撃対象 : ネットワークサーバー

- 被害内容 :ネットワーク帯域、CPU、メモリ、ディスクの枯渇によるサービス停止

- 対策 : Synology NASのDSMの設定に、DoS対策の設定があります

クロスサイトスクリプティング攻撃

- 攻撃概要 : 掲示板サイトなどへの投稿にリンクの埋め込みにより、サイト閲覧者からフィッシング

- 攻撃手段 : 投稿

- 攻撃対象 : そのWebサイトを閲覧するユーザー

- 被害内容 : 偽ページへ誘導、個人情報を窃取の危険、ブラウザ上から取得可能なユーザコンピュータ上の情報(Cookie等)などの漏洩

- 対策 : 一般的なセキュリティソフト(ウイルスバスターなど)

ディレクトリ・トラバーサル攻撃

- 攻撃概要 : 公開(許可)していないファイルを、推測されやすいディレクトリに当たりをつけて探し、セキュリティホールなどからアクセス権を奪取

- 攻撃手段 : 簡単に推測されやすいディレクトリのファイルを探す

- 攻撃対象 : Webサーバ

- 被害内容 : ファイルの閲覧や改ざん

- 対策 : 推測され難いディレクトリ名にしたり、パーミッションの適正設定

ドライブバイダウンロード攻撃

- 攻撃概要 : 悪意のあるファイルをアップロードして、サイトのユーザーを踏み台にする

- 攻撃手段 : 仕掛けたプログラムを閲覧したユーザにウイルスを感染させる

- 攻撃対象 : ユーザがよく利用するWebサイト(企業、団体)

- 被害内容 : アクセスユーザーのウイルス感染

- 対策 : 不用意にダウンロードしたファイルを実行しない。ウイルスソフトによる検査

ゼロデイ攻撃

- 攻撃概要 : セキュリティパッチ情報を取得後、パッチを当てていないサイトを探して、その脆弱性を攻撃

- 攻撃手段 :ベンダーからセキュリティパッチ(修正プログラム)が適用されるまでの期間で、その脆弱性を攻撃

- 攻撃対象 : サーバ、OS、ミドルウェア、アプリケーションなど全てのプログラム

- 被害内容 : 脆弱性に関わる不正アクセス被害、改竄被害など

- 対策 :初期バージョンでは不安定な場合も多く、それが二の足を踏む大きな理由です。しかし、ソフトウェア更新は、セキュリティ面では、即実施するべきです。

パスワードリスト攻撃

- 攻撃概要 : 不正入手したID・パスワード情報によるログイン試行して権限を奪取

- 攻撃手段 : ID・パスワード情報(ネットにはリストが出回っている)によるログイン試行

- 攻撃対象 : ログインが可能な全てのサーバー

- 被害内容 : 不正アクセスによる情報漏洩、改竄、データ破壊

- 対策 : Synology NAS、Routerには、ログインの失敗について、同じIPアドレスからのものは、その失敗回数と期間を指定してロックアウトすることができます

ブルートフォースアタック(総当たり攻撃)

- 攻撃概要 : ID・パスワードによるユーザー認証を手当たりしだいに試行して権限を奪取

- 攻撃手段 : 手当たりしだいのログイン試行

- 攻撃対象 : ログインが可能な全てのサーバー

- 被害内容 : 不正アクセスによる情報漏洩、改竄、データ破壊

- 対策 : SynologyのNAS製品およびRouter製品には、ログインの失敗について、同じIPアドレスからのものは、その失敗回数と期間を指定してブロックすることができます。

Webセキュリティ対策

一般論の脆弱性とその対応・知識

- ローカルネットワークに、htmlサーバーをインストールしてほったらかしにしているNASやPCはないか

- デフォルトのindex.htmlの存在は脆弱性がある → サーバーのuninstall

- ただし、Haney potとして、攻撃者の手口をLogから知るために、あえて設定しておくこともできる

- デフォルトのindex.htmlの存在は脆弱性がある → サーバーのuninstall

- 例えば、Haney potののLog

- editBlackAndWhiteList : サーバーのAPI

- NVR, DVR, IPC機器などの脆弱性に関連

- NVR, DVR, IPC機器などの脆弱性に関連

- 遠隔でsetup.phpの起動を試みている

- 権限を設定できていないと遠隔でSetupが起動されてしまう。

- 起動されると初期設定される

- DBのphpMyAdminの起動がされると危険

- その他setup.phpも当然、起動されると危険

- editBlackAndWhiteList : サーバーのAPI

状況の把握

不正アクセスを仕掛けているIPアドレスから、その住所や会社名などを調べます。

対策 – アクセス拒否の設定

- ローカル・アドレスへのアクセスを拒否 (ドメインのみにする)

- NGINXの場合の設定

location / { root /user/share/nginx/html; index index.html index.htm;}

を

location / { return 444;} - Apache HTTP Server 2.4の場合の設定

<VirtualHost _default_:80>内にある

<Location /> </Location>の中に

Require all deniedを挿入する

- NGINXの場合の設定

- 実行ファイルをURL経由で実行させない設定にする

- アクセス拒否する設定

- 代替の実行ファイルを実行させる設定

- Webの公開ディレクトリはデフォルトにしない

- redirect

- 実行ファイルは公開ディレクトリの外に置く

参考 : Webサーバーに対するアタックについて、以下のサイトの記事を参考にさせて頂きました

https://www.cman.jp/network/support/ip.html

対策 – SSLの設定

- SSLとは通信情報の暗号化に関する仕組み

- ヒトが読むことができるコードで通信、すなわち平文では、第三者に傍受されて内容が把握されるリスクがある(パケットキャプチャ)

- そこで、通信内容を暗号化すれば、パケットキャプチャのリスクは、その分低くなる(通信元、通信先、通信プロトコルなど一部確認は可能)

- 一般的に使われている暗号化手法(プロトコル)にSSLがある

- Webサーバでは、httpにsが付いた「https://」がSSL対応になっています。

- 自宅のNASにWordPressを立ち上げている場合、SSL対応にするには、第三者の証明書の取得が必要

- Synology NAS, Router製品では、Webサーバにhttpsを強制的に使用するように設定が可能です。また、httpsを使えるようにするには、第三者証明書が必要です。無料である「Let’s Encrypt」が世界中で数億が発行されています。有料版は、個人では必要ない時代になりました。

対策 – ファイアウォール (FW)

- ファイアウォールというプログラムのサーバーをネットワークの出入り口(ポート)に設置

- 防御に有効な攻撃

- ポートスキャン

- 設定したルールに基づいて許可する通信、不許可による制御の実施

- この制御をパケットフィルタリングという

- このルールを記述したものをACL(Access Control List)と呼ぶ

- 指定したサイトやソフトウェアによるネットワーク接続について、拒否・許可が可能

- ルールで許可したもの以外は、接続できないため、組織のネットワーク利用ポリシーに反する(仕事に必要でない)通信(P2P,etc)を防ぐことが可能

- 通信ルールの範囲でのサイバー攻撃は可能なため、「なりすまし」の不正アクセスは当然可能

- ファイアウォール以外の対応も必要

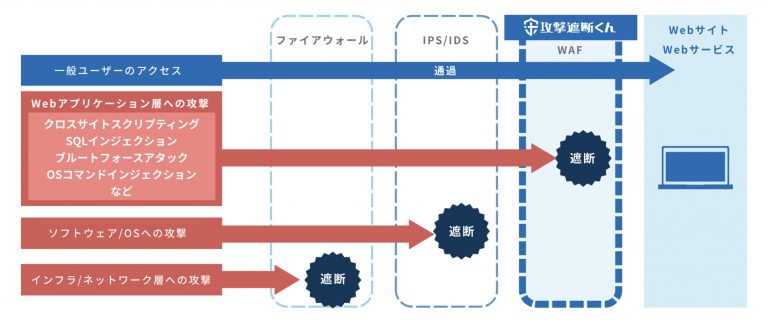

- IDS/IPS(不正通信防御/検知システム)やWAFなどの併用

- SynologyのNAS/Router製品での設定

- Fire Wallの設定により地域をフィルターする

- ファイアウォール・プロファイルの「規則の編集」

- 安全を期するために、「可能」の設定として、全てのポート、全てのプロトコルに対して、可能な地域を「日本」に設定。ただ、これでは、その他全てを拒否したことにはなりません

- 更に、日本以外の設定を「拒否」にする

- SMBで使用するポート445 (そのほか137~139)にアタックするパケットは非常に多いref。Synology RT2600acのアプリであるThreat Preventionは、SMBでのアクセスを自動でドロップ(排除)してくれる。Fire Wallでの設定でも可能。

- ポート転送の設定でも対応できます

- プライべートでの通信では、ポート設定は自由に行えるので、例えば、ポート80は内部だけに通じるようにしておき、インターネットでは8080やその他、なんでも良いので、ポート番号を設定することで、あるサービスが、デフォルトでないポート番号となり、アタックされにくくはなります。

- Fire Wallの設定により地域をフィルターする

対策 – IDS/IPS

参考 : 「WAFとIPS/IDSのちがいとは?, CyberSecurityTIMES」source

- ローカルネットワークとインターネットの通信をリアルタイム監視する

- 防御に有効な攻撃

- SQLインジェクション

- 不正アクセスを検知すれば、それを防御する

- 防御方法

- ネットワーク型

- ホスト型

RT2600acによる対処

Synology Router RT2600acを使用しているなら、「Threat Prevention」パッケージを導入すれば、初期設定で危険なアクセスは、自動的にドロップしてくれます。

この機能は、一般的に言うと以下でも紹介している「IPS」と言います。

- IDS : Intrusion Detection System; 不正侵入検知システム

- IPS : Intrusion Prevention System; 不正侵入防止システム

対策 – WAF

参考 : 「攻撃遮断くん」source

WAF ; Web Application Firewall

- 送信されるリクエストを解析し、不正な文字列を監視する

- 防御に有効な攻撃

- SQLインジェクション

- パスワードリスト攻撃

- クロスサイトスクリプティング

- 「攻撃遮断くん」という有料のソフトがあります。

- Synologyでこの機能に相当する無料のパッケージがあります。RT2600acに適用する「Safe Access」です。

まとめ

自宅にNASを置き、さらにWordPressも置いているオーナーにとっては、レンタルサーバーを利用したWordPress設置と比較して、セキュリティ対策を考慮することは重要です。サイバー攻撃の種類を知って、その対策について知識を持つことは、常にセキュリティ対策を実施していがなければならないオーナーとしては、必須の知識です。

これからも、セキュリティについては、知識のアップデートをしていきたいと思います。

以上

サイバー攻撃を更に深く知る

以下のサイトには、キャノンによる高度サイバー攻撃対策について詳しい記事があります。

高度サイバー攻撃対策 – Canon –

https://eset-info.canon-its.jp/business/threat-solution/?utm_source=facebook&utm_medium=cpc&utm_campaign=edr_edtd&fbclid=IwAR1_IjW1DRA8L3opO993WGh0m0T_YPfVLxTOfmAQnjEyNT46-QF-kBJKvbQ#anc03

編集履歴

2020/03/20 Mr.HARIKIR 2020/08/16 追記 (サイバー攻撃の種類、対策) 2020/12/04 追記 (高度サイバー攻撃対策 ~ Canon ~) 2021/04/09 追記 (SMB;ポート137~139,445について、その参照文献) 2022/09/05 追記 (IPAの脆弱性対策を追加)